BackupAssist Cyber Security Team. Przewodnik po zabezpieczeniu biznesu przed ransomware na 2020 rok, cz. 2

Do wszystkich grzechów zaniechań, które z takich, czy innych powodów są popełniane można dodać na pocieszenie, że zagrożenie typu Zero Day, jest głównym powodem dla którego problem ransomware nigdy nie zostanie w pełni wyeliminowany. Niestety marna to pociecha… Zagrożenie to dotyczy nawet najbezpieczniejszych systemów, ponieważ ich podatność na włamanie nie jest jeszcze znana ich producentom i tym samym użytkownikom. System może być w 100% zaktualizowany oraz załatany a mimo tego, ktoś znalazł możliwość jego zainfekowania.

Co ransomware może Ci zaserwować, gdy dostanie się na Twój komputer

Ta część artykułu ma na celu objaśnienie, co robi oprogramowanie ransomware po jego zainstalowaniu na naszym systemie. Autorzy z BackupAssist podpowiadają na co zwrócić naszą uwagę, co robić, a czego lepiej nie, gdy już znajdziemy się w takiej sytuacji.

Ransomware starter #1: instalacja backdorów

Przykładowo w BIOS lub UEFI komputera, dzięki czemu może „wrócić do życia”, nawet jeśli dysk twardy zostanie wyczyszczony, a system operacyjny ponownie zainstalowany.

Ransomware starter # 2: rozprzestrzenianie

Ransomware może rozprzestrzenić się w dowolnym miejscu, do którego można uzyskać dostęp z pulpitu. Często w środowisku sieciowym ransomware rozprzestrzenia się na inne komputery będące w naszej sieci, dotyka to również wszelkich udziałów sieciowych z którymi jesteśmy połączeni, a następnie wykorzystując luki w zabezpieczeniach oprogramowania szyfruje je.

Szyfrowanie i blokowanie danych

Teraz zaczyna się najgorsze. Głównym celem Ransomware jest wyszukiwanie plików i szyfrowanie ich jeden po drugim. Niestety dla nas procesory komputerowe i dyski pamięci są obecnie tak szybkie, że szyfrowanie może nastąpić szybko. Linus Chang, ekspert ds. Szyfrowania, mówi, że na zwykłych komputerach „dane mogą być szyfrowane z szybkością powyżej 300 GB na godzinę. Większość danych może zostać zablokowana w ciągu zaledwie kilku godzin.”

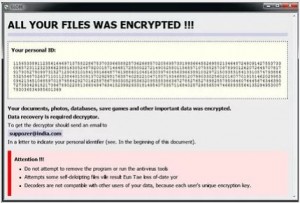

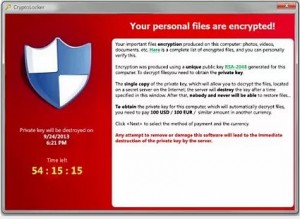

Po zaszyfrowaniu ważnych plików ransomware wyświetli powiadomienie. To powiadomienie może być otwartym plikiem tekstowym lub w przypadku nowego oprogramowania ransomware, krzykliwą, trudną do przeoczenia grafiką przeglądarki.

2 przykłady powiadomień ransomware

Powiadomienie o ransomware ma na celu zmuszenie cię do podjęcia szybkiej decyzji, jeśli opóźnisz się z zapłatą nigdy nie odzyskasz swoich danych…

Czy zapłacenie okupu rozwiązuje problem?

To złożone pytanie, które ma zarówno bezpośrednie, jak i globalne implikacje.

Większość płatności ransomware skutkuje otrzymaniem klucza odszyfrowującego, ale w około 5% nawet po dokonaniu płatności dane zostają zaszyfrowane.

Nawet jeśli Twoje dane są odszyfrowane, twoja sieć może nadal być zagrożona przez backdoory i złośliwe oprogramowanie. Może to prowadzić ponownego ataku…

Kłopot polega na tym, że nawet jeśli zapłacisz, nie musi to oznaczać końca wymuszeń. Możesz zostać ponownie zaatakowany.

Na poziomie globalnym wiele organów ścigania odradza płacenie okupu, ponieważ jest zachęta dla cyberprzestępców. Jednak w przypadku organizacji, które nie przygotowały i nie wdrożyły odpowiedniej ochrony przed oprogramowaniem ransomware, taki punkt widzenia nie ma zastosowania.

Jak uniknąć zapłaty okupu?

Są tylko dwa sposoby uniknięcia zapłacenia okupu:

Zaakceptuj, że utraciłeś swoje dane, lub odzyskaj je za pomocą kopii zapasowej.

Jeśli przygotowałeś się wcześniej wdrażając solidną ochronę przed ransomware z odpowiednią kopią zapasową, odzyskanie danych i ich przywrócenie nie powinno być problemem.

ZAPOBIEGANIE – Jak przeżyć atak ransomware

Pierwsze siedem kroków polega przede wszystkim na zapobieganiu rozprzestrzeniania ransomware. Im więcej z tych kroków podejmiesz, tym lepiej.

1) Użyj oprogramowania antywirusowego i filtrowania wiadomości e-mail

Zainstaluj oprogramowanie antywirusowe na wszystkich komputerach. Oprogramowanie powinno być regularnie aktualizowane, powinno skanować pliki, które są otwierane i wysyłane.

DZIAŁANIE: sprawdź, czy program antywirusowy na wszystkich serwerach i komputerach jest aktualizowany poprawnie.

Skonfiguruj filtrowanie wiadomości e-mail na serwerze pocztowym. Filtry poczty e-mail sprawdzają spam, wiadomości e-mail z podejrzanych źródeł, w tym również ransomware, kontrolują też wiadomości e-mail zawierające załączniki.

2) Łatki i aktualizacje urządzeń

Wszystkie systemy operacyjne dla serwerów i komputerów stacjonarnych powinny być aktualizowane. Te łatki często zawierają ulepszenia bezpieczeństwa oparte na nowych zagrożeniach i exploitach.

DZIAŁANIE: Wprowadź proces sprawdzania i wdrażania aktualizacji zabezpieczeń. Wszelkie luki należy załatać w ciągu 48 godzin.

3) Popraw i zaktualizuj oprogramowanie

Większość aplikacji działa w oparciu o dostęp do Internetu, co czyni je otwartymi na działanie ransomware.

DZIAŁANIE: Przeprowadź inspekcję wszystkich aplikacji, aby upewnić się, że są one bezpiecznie skonfigurowane i załatane. Sprawdź aplikacje, które nie są już obsługiwane, ponieważ mogą wymagać aktualizacji. W szczególności aplikacje takie jak Flash, przeglądarki internetowe, Microsoft Office, Java i przeglądarki plików PDF.

DZIAŁANIE: Skonfiguruj przeglądarki internetowe, aby blokowały Flash i Javę jeśli te funkcje nie są potrzebne, przejrzyj wszystkie makra Microsoft Office, które uzyskują dostęp do Internetu.

4) Zabezpiecz wszystkie punkty zdalnego dostępu

Narzędzia zdalne, takie jak RDP (remote desktop protocol), umożliwiają zdalny dostęp do komputerów w celu zdalnej pracy i obsługi systemu. RDP jest częstym celem ransomware i musi być bezpiecznie skonfigurowany.

DZIAŁANIE: Rozważ zastosowanie uwierzytelniania wieloetapowego w przypadku działań związanych z dostępem zdalnym (RDP i VPN). Można to również zaimplementować w przypadku dostępu do ważnych obszarów w sieci.

5 Nie używaj prostych lub domyślnych danych logowania

DZIAŁANIE: Sprawdź wymagania dotyczące hasła użytkownika i upewnij się, że wszystkie hasła RDP są silne.

DZIAŁANIE: Sprawdź, czy uprawnienia administracyjne zostały nadane tylko potrzebnym użytkownikom i procesom oraz czy są one używane tylko do zadań, które wymagają tych uprawnień.

6 Uważaj na podłączone urządzenia

Zarządzaj wymiennymi dyskami USB. Ogranicz dostęp do dysków wymiennych i urządzeń używanych do tworzenia kopii zapasowych.

DZIAŁANIE: Sprawdź, jak często dane są przenoszone lub udostępniane w Twojej firmie lub organizacji za pomocą dysków, sprawdź czy można użyć bezpieczniejszej opcji – takiej jak Dropbox lub Dysk Google.

7 Promuj świadomość użytkowników

Mimo że będziesz mieć zainstalowane oprogramowanie antywirusowe i filtrujące wiadomości e-mail, żadne oprogramowanie nie będzie niezawodne. Oznacza to, że świadomość użytkowników jest równie ważna zwłaszcza w przypadku obsługi wiadomości e-mail.

DZIAŁANIE: Opracuj podejrzaną listę kontrolną e-mail i przekaż ją wszystkim pracownikom

Ta lista kontrolna e-mail może zawierać:

Czy treść e-maila wydaje się niejasna?

Czy adres e-mail wygląda poprawnie dla tego, od kogo ma pochodzić?

Czy w głównej części wiadomości e-mail występują błędy pisowni?

Czy istnieje poczucie pilności?

Czy rozpoznajesz rozszerzenie pliku załącznika?

W razie wątpliwości należy poinformować o tym wsparcie IT. Jeśli masz taką możliwość, zadzwoń do nadawcy, aby zweryfikować wiadomość e-mail.

USUWANIE – Jak pozbierać się po ataku ransomware

Ostatnie trzy kroki dotyczą naprawy i/lub przywracania systemów i danych bez konieczności płacenia okupu.

8) Utwórz kopię zapasową wszystkich ważnych danych

Upewnij się, że masz pełne, regularne kopie zapasowe wszystkich serwerów, komputerów stacjonarnych i urządzeń, na których utratę nie możesz sobie pozwolić.

Odzyskiwanie danych z kopii zapasowych jest jedynym bezpiecznym sposobem przywrócenia danych po ataku ransomware.

Oznacza to, że powinieneś zidentyfikować, które systemy i dane mają krytyczne znaczenie dla Twojej firmy i należy je przywrócić lub odzyskać w przypadku ataku. Powinieneś także upewnić się, że masz odpowiedni system kopii zapasowych dla swojej organizacji. Omówimy to bardziej szczegółowo w dalszej części tego artykułu.

DZIAŁANIE: Aby sprawdzić, czy strategia tworzenia kopii zapasowych jest odpowiednia, wykonaj odzyskiwanie testowe dla swoich systemów. Potwierdzi to, czy plan tworzenia kopii zapasowych i odzyskiwania działa zgodnie z przeznaczeniem.

9) Regularnie monitoruj i testuj swoje kopie zapasowe, wykonując odzyskiwanie

Bardzo ważne jest, aby wykonać testowe odzyskiwanie z kopii zapasowej. Musimy mieć pewność, że jest kopie są kompletne i działają poprawnie.

Błędem wielu osób jest jednorazowe skonfigurowanie systemu kopii zapasowych i pozostawienie go na wiele miesięcy lub lat bez testowania odzyskiwania. Problem polega na tym, że rzeczy mogą się zmieniać z czasem:

Administratorzy mogą dodawać dodatkowe dyski twarde lub Network Attached Storage (NAS), ale często nie pamiętają aby dodać nowe urządzenia do kopii zapasowej

Nośniki kopii zapasowych – takie jak dyski twarde – mogą z czasem ulec zużyciu i przestać działać

Hakerzy mogą wyłączyć lub sabotować kopie zapasowe przed atakiem ransomware, aby uniemożliwić ich odzyskanie.

Monitorowanie i testowanie systemu tworzenia kopii zapasowych umożliwia wykrycie tych i innych problemów z wyprzedzeniem.

10) Przygotuj plan reakcji

Utwórz dokument dla Planu Reagowania Ransomware, wyjaśni on, co należy robić w przypadku ataku.

Pamiętaj o przetestowaniu planu na żywym organizmie, dzięki temu ustalisz niedociągnięcia i wrażliwe obszary, które mogą wymagać dodatkowego zaangażowania.

To koniec drugiej części raportu, kolejne już niebawem. Jeśli chcecie już dziś zapoznać się z całością, to odsyłamy do źródła i życzymy udanej lektury.

Źródło: https://www.backupassist.com/blog/ransomware-protection-guide