Raport zagrożeń bezpieczeństwa Sophos 2014 część.1

Wprowadzenie: ewolucja malware w roku 2013.

Od naszego ostatniego raportu, malware i powiązane z nim zagrożenia bezpieczeństwa IT znacząco wzrosły oraz dojrzały, natomiast developerzy i wydawcy złośliwego oprogramowania i stron internetowych stali się coraz bardziej kreatywni w ukrywaniu swoich działań.

W 2013 roku botnety i zestawy exploitów, które wcześniej ograniczały się tylko do najnowszych podatności, rozprzestrzeniły się kiedy nowi twórcy zaczęli korzystać z doświadczeń i kodów źródłowych oprogramowania swoich poprzedników. Cyberkryminaliści stają się coraz bardziej biegli w oszukiwaniu procesu identyfikacji, opierając się na kryptografii i coraz powszechniej umieszczając swoje serwery w darknecie- zamkniętych i anonimowych częściach Internetu, zaprojektowanych tak, by nie pozwolić na inwigilację.

Gdy użytkownicy skupiają się głównie na urządzeniach mobilnych i usługach w sieci web, cyberprzestępcy podążają za trendem i również w ta stronę kierują swoje działania. Ataki na system Android stały się coraz bardziej dojrzałe i złożone; ukryte ataki takie jak Darkleech zaowocowały przejęciem kontroli nad setkami serwerów. W międzyczasie użytkownicy starszych wersji systemów Windows czekają na 8 kwietnia 2014- zakończenie okresu wsparcia dla Windowsa XP oraz Office 2003, zastanawiając się jakie nowe ataki typu „wieczny zero-day” mogą nastąpić.

Tak jak inni w branży, w Sophos także obserwujemy wzrost zagrożeń ukierunkowanych w konkretne przedsiębiorstwa, przemysły lub instytucje rządowe. W pewnych przypadkach, zagrożenia skierowane na rachunki i transakcje finansowe, które dotychczas ograniczały się do Europy wschodniej, zaczęły pojawiać się coraz częściej.

Niektóre zagrożenia wydają się powracać cyklicznie, nawet po wieloletniej nieobecności. Widzieliśmy na przykład powrót e-mailowego oszustwa „pump-and-dump”, które zostało kilka lat temu zażegnane przez amerykańską Komisję Papierów Wartościowych i Giełd. W 2013 roku widzieliśmy również nową wersję ransomware Cryptolocker. Mimo, że ransomware używane były niemalże przez ćwierć stulecia, to dopiero ostatnia wersja poprzez zastosowanie bardzo silnych mechanizmów szyfrujących uniemożliwiała dostęp do plików użytkownika, jednocześnie żądając od niego opłaty. Na szczęście nie wszystkie wiadomości były złe. Twórca exploita Blackhole, plagi roku 2012, został aresztowany w październiku w związku z zarzutami kierowania grupą przestępczą. W 2013 roku firma Google poczyniła postępy w zabezpieczeniu platformy Android z technicznego punktu widzenia oraz zaostrzyła zasady bezpieczeństwa, ograniczając wiele potencjalnie niechcianych aplikacji. Tymczasem naukowcy SophosLab są pionierami nowych, ważnych sposobów do wykrywania i zapobiegania zagrożeniom, wykorzystując najpotężniejsze chmury obliczeniowe i centra danych. Nieważne czy prowadzisz duże lub małe przedsiębiorstwo, szkołę, agencje rządową lub jesteś indywidualnym użytkownikiem, nasza wspólna walka przeciwko malware trwa. Tak samo jak nasze zaangażowanie w to, byś był uzbrojony i należycie chroniony.

Botnety- coraz silniejsze, coraz lepiej ukryte.

Przez ostatnie 12 miesięcy botnety stały się coraz bardziej powszechne, odporne i starannie zakamuflowane. Dodatkowo zdaje się, że znalazły sobie nowe cele.

Tradycyjnie kod źródłowy botnetów był chroniony przez ich twórców. Nawet po tym jak zawieszali swoją działalność ich kod osiągał sporą wartość przy sprzedaży. Jednak w ostatnich latach dochodziło do wycieku kodu działających botnetów. Umożliwiło to tworzenie nowych sieci botnetów oraz dodanie funkcjonalności, o których twórcy oryginału nie pomyśleli.

Na przykład wyciek kodu Zeusa kilka lat temu, doprowadził do wydania Gameover, który zamienił obecny w Zeusie tradycyjny, oparty na mechanizmie dowodzenia i kontroli (C&C) sposób komunikacji na sieć peer-to-peer, łączącą zainfekowane urządzenia. Gameover dodał zapasowe metody komunikacji, ich szyfrowanie oraz pozwolił na większą swobodę w ustalaniu reguł, według których botnet miał działać- takich jak zdolnośćdo przeprowadzania rozległych ataków DDoS (rozproszona odmowa usługi)(1).

Botnety są coraz bardziej elastyczne

Botnety obecnie posiadają wiele form zapasowych mechanizmów dowodzenia i kontroli (C&C). Na przykład, gdy program-klient botnetu takiego jak Gameover nie może połączyć się z adresami innych zainfekowanych urządzeń, uruchamia wbudowany „generator domen”. Jeśli algorytm odnajdzie któryś z nowych serwerów, C&C klient może znowu aktywnie działać (2). Operatorzy botnetów bardzo szybko i efektywnie odpowiadają na kroki podjęte przeciwko nim. Jedna z firm zajmująca się oprogramowaniem antywirusowym przejęła kontrole nad częścią botnetu ZeroAccess. Ruch internetowy z ponad 500.000 zainfekowanych klientów został przekierowany do serwerów należących do tej firmy (określamy to terminem ”sinkholing”) (3). W odpowiedzi twórcy botneta, korzystając z sieci partnerskich, zaczęli podkładać na komputery klientów nowe wersje, zabezpieczone przed odkrytymi podatnościami. W ciągu kilku tygodni zastąpiono wszystkie programy klienckie.

Botnety dostarczają coraz groźniejsze ransomware

Gdy coraz więcej osób zdaje sobie sprawę z istnienia fałszywych alarmów i antywirusów, coraz więcej botnetów skupia na dostarczaniu ransomware. Użytkownik jest stawiany przed żądaniem wpłaty wygórowanej sumy w zamian za przywrócenie dostępu do jego własnych plików. Najpowszechniejszym i przypuszczalnie najbardziej niebezpiecznym przykładem jest Cryptolocker. Program, który dodaje siebie do listy programów, które system Windows uruchamia przy starcie systemu, odnajduje serwer C&C i wgrywa na niego plik identyfikujący dany komputer, następnie otrzymuje klucz publiczny z serwera (na którym przechowywany jest pasujący klucz prywatny). Za pomocą tego klucza szyfruje wszystkie dokumenty i obrazy jakie znajdzie na zarażonym komputerze. Kiedy proces ten dobiegnie końca jedynym sposobem odzyskania danych jest klucz, za który należy zapłacić przestępcom (co stanowczo odradzamy) (4). Podczas gdy Cryptolocker jest czasem rozpowszechniany przez e-mail, najczęściej jest dostarczany przez botnet już znajdujący się na komputerze.

W tym przypadku polega to głównie na wydaniu jednej prostej komendy, za pomocą której można w łatwy sposób zmieniać, dodawać i aktualizować malware znajdujące się na komputerze. Ofiara dowie się o tym dopiero, gdy jest już za późno na przeciwdziałania (5).

Rośnie zagrożenie związane z bankami

Kod źródłowy botnetu nastawionego na banki i kradzieże poświadczeń Carberp, użytego

do kradzieży ponad 250 milionów dolarów z instytucji finansowych oraz ich klientów, wyciekł w połowie 2013 roku (6). Pomimo swojej działalności głównie w Rosji, Carberp zaczął działać na arenie międzynarodowej, a część jego kodu pojawia się w innych botnetach. Dotyczy to też kodu powstałego na bazie Power Loader, który zawiera wiele wyrafinowanych technik służących ochronie malware przed wykryciem (7). W międzyczasie użytkownicy

w Europie i Wielkiej Brytanii zarażani są przez Shylock/Caphaw, dostarczane przez botnety malware wycelowane w klientów międzynarodowych instytucji finansowych takich jak Barclays, Bank of America, Capital One, Citi Private Bank czy Wells Fargo (8).

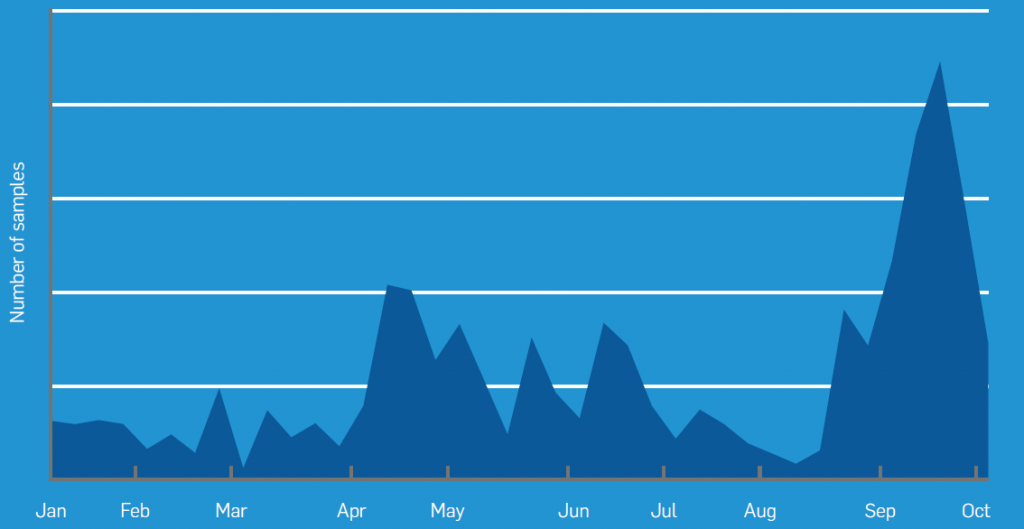

„Sinkholing” zastosowany przez firmy antywirusowe znacząco obniżył liczbę zarażonych urządzeń wykrytych przez Sophos w lipcu i sierpniu 2013. Jednak twórcy ZeroAccess odbudowali go w bardzo agresywny sposób- we wrześniu zarażonych komputerów było dużo więcej niż przedtem.

Źródło: SophosLabs

„Sinkholing” zastosowany przez firmy antywirusowe znacząco obniżył liczbę zarażonych urządzeń wykrytych przez Sophos w lipcu i sierpniu 2013. Jednak twórcy ZeroAccess odbudowali go w bardzo agresywny sposób- we wrześniu zarażonych komputerów było dużo więcej niż przedtem.

Źródło: SophosLabs

Botnety są coraz bardziej nieuchwytne

W wielu botnetach pierwszy adres który sprawdza zainfekowany klient, przy próbie komunikacji z serwerem C&C, wcale nie jest częścią botnetu. To uczciwa (lecz zainfekowana) domena, której nie można zablokować. Często klient botnetu przy pierwszym zameldowaniu się wybiera prosty serwer PPP, który wykorzystuje serwer proxy przesyłający dane dalej. Po zablokowaniu tego serwera, jedyne co zostało wyłączone to właśnie proxy- prawdziwy serwer C&C działa dalej.

Botnety coraz częściej polegają na „darknecie”

Coraz częściej botnety wykorzystują ukryte sieci takie jak Tor, specjalnie zaprojektowane żeby wyeliminować możliwość podsłuchu (9). Tor zyskał rozgłos jako główne narzędzie, dzięki któremu Wikileaks i inni chronili swoich informatorów oraz jako siedziba Silk Road, sieciowy czarny rynek oskarżany o ułatwianie nielegalnych transakcji. Botnety potrafią przechowywać swoje serwery C&C jako ukryte usługi w sieci Tor sprawiając,

że jest je bardzo trudno namierzyć. Firmy bardzo często bronią się przed tym zabraniając swoim pracownikom korzystać z Tora oraz wykorzystują technologie kontroli ruchu sieciowego do wykluczania użycia przeglądarek sieci Tor.

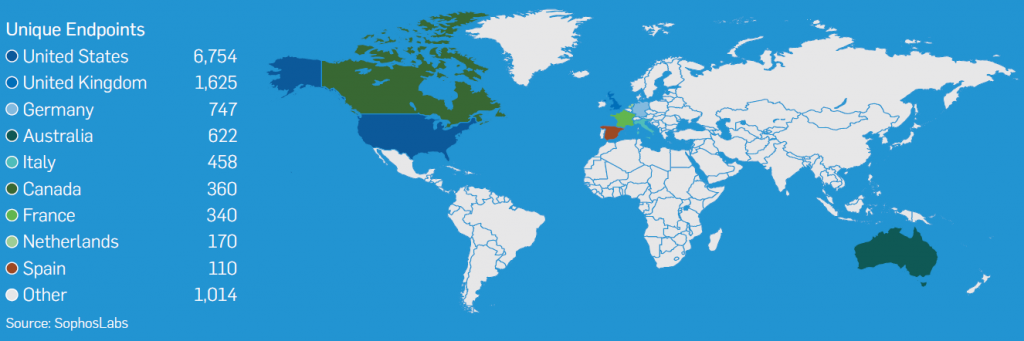

Do grudnia 2013 ZeroAccess kontrolował tysiące urządzeń w USA i Wielkiej Brytanii, jego działalność wykryto również w Niemczech, Australii i Włoszech

Źródło: SophosLabs

Do grudnia 2013 ZeroAccess kontrolował tysiące urządzeń w USA i Wielkiej Brytanii, jego działalność wykryto również w Niemczech, Australii i Włoszech

Źródło: SophosLabs

Botnety wydobywają Bitcoiny- kolejne źródło zarobku

Operatorzy botnetów nieustannie poszukują nowego źródła pieniędzy. Bitcoin zyskał sporo na znaczeniu jako waluta w 2013 roku. Jest to cyfrowa waluta, niewspierana przez żaden rząd. Podczas, gdy wartość Bitcoina była bardzo zmienna w ostatnim czasie, najczęściej wynosiła pomiędzy 150 a 200 dolarów (10). Nowe Bitcoiny tworzone są przez rozwiązywanie skomplikowanych problemów matematycznych, wymagających dużych mocy obliczeniowych- takich, które duże botnety są w stanie zapewnić. Także od maja 2012 roku do lutego 2013 r. oraz przez trzy tygodnie kwietnia 2013 r. zainfekowane komputery botnetu ZeroAccess zostały wykorzystane do wydobycia nowych Bitcoinów. Pomimo dramatycznego wzrostu ich wartości w tym czasie ZeroAccess wyłączył tą funkcjonalność. Nie jest do końca jasne, z jakiego powodu. Istnieją hipotezy, że mogło to powodować zbyt duże zainteresowanie samym botnetem, lub nie zapewniało profitów większych niż normalna działalność. Niektórzy obserwujący ten temat twierdzili, że rozproszona sieć botnetu nie nadaje się do wydobywania Bitcoinów tak dobrze jak inne rozwiązania (12). Mimo, że ZeroAccess nie wydobywa już Bitcoinów właściciele innych sieci nie porzucili tego zadania. Brian Krebs, wiodący specjalista ds. bezpieczeństwa, odkrył Rosyjski botnet FeodalCash kopiący Bitycoiny w maju 2013 roku (13).