Raport zagrożeń bezpieczeństwa Sophos 2014 część. 2

Android a malware: zmienne i mądrzejsze

Malware wymierzone w Androida ciągle ewoluuje podążając ścieżką wytyczoną przez Windowsa. Jednak możemy mówić o postępach w zabezpieczaniu tej platformy.

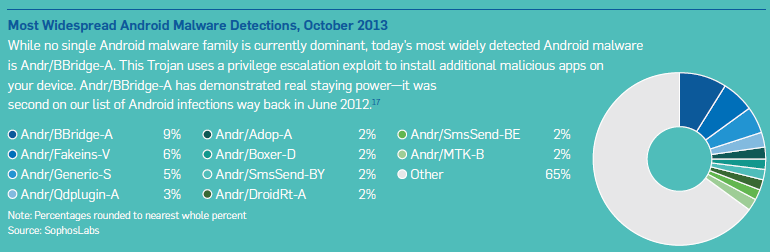

Od kiedy pierwszy raz wykryliśmy malware na system Android w sierpniu 2010 roku zaobserwowaliśmy ponad 300 rodzin malware. Widzieliśmy jak ekosystem malware powiela schematy tego wycelowanego w Windows, wyrafinowanego w unikaniu wykrycia i usunięcia. Ostatnio widzimy innowacje w sposobie, jaki malware na Androida omija i pokonuje systemy wykrywania zagrożeń. Przykładem niech będzie Ginmaster. Po raz pierwszy wykryty w Chinach w sierpniu 2011 r, infekuje kod innych aplikacji szeroko rozpowszechnianych na rynku. W 2012 roku Ginmaster unikał wykrycia zaciemniając nazwy klas, szyfrując adresy internetowe oraz instrukcje serwera C&C- stając się podobnym do wirusów polimorficznych, obecnych na Windowsach. W 2013 r. deweloperzy Ginmastera zaimplementowali bardziej złożone i subtelne metody szyfrowania i ukrywania kodu, sprawiając że stał się jeszcze trudniejszy do wykrycia lub poddania procesowi inżynierii wstecznej . W międzyczasie,

z każdym kwartałem od początków 2012 roku, obserwujemy stały wzrost wykrywania Ginmastera, sięgający 4700 próbek pomiędzy lutym a kwietniem 2013 roku.

Nowe botnety na Androida

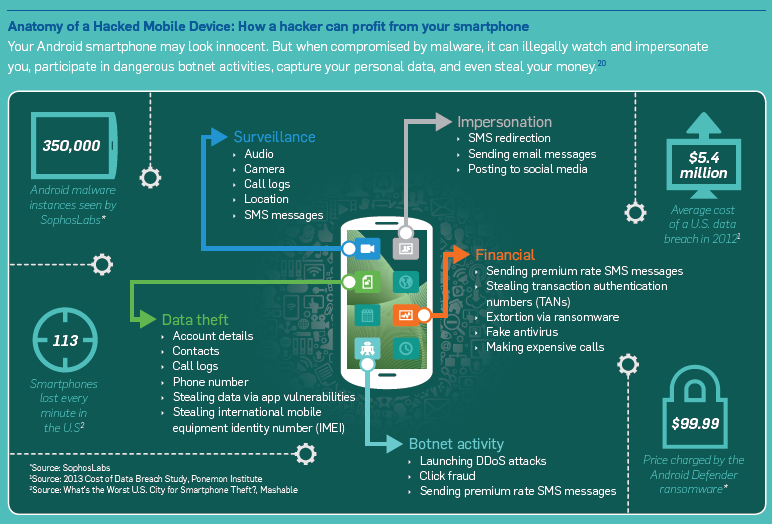

Ostatnie raporty ujawniają zakrojone na szeroką skale działania botnetu, kontrolującego urządzenia z Androidem w sposób zbliżony do tego, w jaki botnety kontrolują komputery PC. Ten konkretny botnet, określany przez Sophos jako Andr/GGSmart-A jak dotąd ogranicza swój zasięg do terytorium Chin. Używa centralnego serwera dowodzenia i kontroli do wydawania poleceń wszystkim urządzeniom, które zainfekował, takich jak wysyłanie SMSów premium, które obciążą właściciela sporymi opłatami. W odróżnieniu od typowych ataków może kontrolować i zmieniać numery SMSów premium, a także ich zawartość oraz powielać ten schemat na wszystkie urządzenia danej sieci. Czyni go to bardzo dobrze zorganizowanym oraz potencjalnie znacznie bardziej niebezpiecznym niż malware, które obserwujemy od 15 lat.

Ransomware przybywa do Androida

Ransomware ma długą i pełną wyrachowania historie, jego pierwsze wersje zostały wykryte 25 lat temu. Osoby nieznające tematu powinny wiedzieć, że ransomware sprawia, że pliki użytkownika stają się dla niego niedostępne, po czym wyłudza się od niego opłatę w zamian za ich uwolnienie. W czerwcu 2013 r. specjalista Sophos Rowland Yu odkrył pierwszy atak ransomware na Androida. Nazwany Android Defender był hybrydą fałszywego programu antywirusowego i ransomware, a od użytkownika wyłudzał wpłate 99,99 dolarów w zamian za odblokowanie urządzenia. Po uruchomieniu, Android Defender używając wielu sztuczek socjotechnicznych oraz przekonując niezwykle profesjonalnym wyglądem samej aplikacji starał się uzyskać prawa administratora na atakowanym urządzeniu. Po ich otrzymaniu mógł odciąć dostęp do wielu aplikacji, sprawiając że niemożliwe stawało się prowadzenie rozmów, zmiana ustawień, wyłączanie aplikacji a nawet przeprowadzenie resetu do ustawień fabrycznych. Potrafił nawet wyłączać przyciski Wstecz/Home oraz uruchamiał się w czasie ponownego uruchomienia by przeciwdziałać usunięciu z urządzenia. W zasadzie jedyną rzeczą, której nie robił było szyfrowanie plików i danych prywatnych użytkownika . Bardzo prawdopodobną rzeczą jest pojawienie się doniesień o takich atakach w następnym raporcie bezpieczeństwa.

Kradzieże kont bankowych dzięki smartfonom

We wrześniu 2013 r. wykryta została nowa forma malware związanego z bankami, który łączył konwencjonalny atak Man-in-the-browser, znany z Windowsów, z socjotechniką specjalnie zaprojektowaną do przełamania zabezpieczeń Androida, w celu dokonania kradzieży przy pomocy smartfona. Znany jako Qadars, a w laboratoriach Sophos określany jako Andr/Spy-ABN. Pomimo wykrycia małej ilości przypadków wykrycia zdążył zaatakować już instytucje finansowe Francji, Danii oraz Indii. Tak jak jego poprzednik Zeus, Andr/Spy-ABN zaczynał na Windowsie, wstrzykując swój kod bezpośrednio do przeglądarki Internet Explorer w celu zdobycia danych użytkownika zanim zostaną zaszyfrowane i w takiej formie wysłane do serwerów instytucji finansowej. Jednocześnie przechwytuje certyfikaty i pliki cookie przechowywane w przeglądarce. Po tym jak użytkownik przejdzie pomyślnie autoryzacje, dostaje informacje o istnieniu nowej aplikacji, którą musi użyć w celu ochrony przed oszustwami. Użytkownik pytany jest o model telefonu oraz jego numer, po czym dostaje link do złośliwej aplikacji. Przy okazji nie może zalogować się na swoje konto w tradycyjny sposób- uniemożliwia to złośliwy kod, do czasu kiedy nie zainstaluje malware i nie poda kodu aktywującego

Zabezpieczając Androida

Niezmiernie cieszą kroki, jakie podjął w ostatnich miesiącach Google, zmierzające do zapewnienia większego bezpieczeństwa Androidowi. Po pierwsze wersja 4.3 eliminuje automatyczne pobieranie aplikacji, które istniało w poprzednich wersjach. Po drugie Google zmieniło swoją umowę dla programistów, tak by obejmowała potencjalnie niechciane oprogramowanie (PUA), które nie jest jednoznacznie malwarem, ale czasem zachowuje się w sposób zbyt inwazyjny niż chciałaby tego większość użytkowników. Google ujawniło kilka takich aplikacji oraz zachowań frameworków, które nie będą tolerowane. Dla przykładu programiści nie mogą już umieszczać reklam i linków innych firm na ekranach startowych, zmieniać strony startowej przeglądarki oraz używać powiadomień systemowych w sposób niezwiązany z funkcjonalnościami programu .

Linux: kluczowe technologie przyciągają przestępców

Z powodu swojego szerokiego użycia do obsługi stron internetowych oraz dostarczania treści w Internecie- Linux, jako platforma stał się celem.

Pomimo, że na Linuxa nadal powstaje znacznie mniej malware, niż na Windowsa lub Androida cały czas obserwujemy skromny, ale stały przypływ aplikacji i skryptów, mających za zadanie przełamanie zabezpieczeń. Ponadto wykrywamy przykłady atakowania usług zaprojektowanych jako niezależne od platformy na jakiej pracują, przez co często spotyka się je na serwerach Linuxowych. Z wielu powodów serwery obsługiwane przez Linuxa stają się oczywistym celem przestępców, którzy planują przekierowanie ruchu internetowego dla swoich celów. Po pierwsze, Linux jest zasadniczym systemem operacyjnym obsługującym spory procent działających w Internecie serwerów, wliczając w to wiele z najistotniejszych, najbardziej rozpowszechnionych i cały czas dostępnych usług. Po drugie, serwery Linuxowe powszechnie uznawane są za bezpieczniejsze od innych, przez co często pomijane jako cele ataków. Oznacza to tyle, że system może pozostać zainfekowany przez długie miesiące lub lata zapewniając spore przychody organizacjom przestępczym. W rezultacie nasze badania pokazują, że znacząca większość zainfekowanych serwerów, przekazujących ruch internetowy do zainfekowanych stron, to serwery Linuxowe. Zatem, mimo mniejszej ilości malware atakującego Linuxy powinno być poważnym zmartwieniem dla wszystkich administratorów systemów Linuxowych. Obecnie potrafimy zidentyfikować dziesiątki tysięcy przykładów podejrzanego kodu PHP (język skryptowy wykonywany po stronie serwera, szeroko używany na stronach internetowych), który działa na serwerach Linuxowych każdego miesiąca- nawet pomimo umiejętności autorów malware do zaciemniania swojego kodu w celu uniemożliwienia wykrycia, w skrajnych przypadkach ukrywając go nawet pod 50 warstwami. Obserwujemy sporą ilość złośliwych skryptów PHP sprawiających, że system Linuxowy działa jak węzeł w większych systemach przekierowujących ruch internetowy, posiadających sporo funkcji tradycyjnych botnetów. Umożliwia to wykonywanie nikczemnych ataków takich jak DDoS. Złośliwe skrypty często działają na źle zabezpieczonych wersjach WordPressa. Dla przykładu w 2013 roku został znaleziony exploit w kodzie PHP panelu Plesk. Przez specyficzne komendy można było potencjalnie uzyskać dostęp do kodu i uruchomić dowolny skrypt PHP. Oczywiście, im więcej działających na serwerze aplikacji i usług, tym więcej potencjalnych punktów ataku, co sprawia, że coraz bardziej istotne staje się prawidłowe utrzymywanie bezpieczeństwa zarówno samego systemu Linux jak i aplikacji, które na nim pracują. Często na tradycyjnych Linuxowych serwerach plików można znaleźć malware wymierzone w Windows i inne systemy operacyjne. Zatem nawet jeśli serwer Linuxowy nie jest bezpośrednio zainfekowany, w dalszym ciągu stanowi zagrożenie dla innych urządzeń, które pobierają z niego pliki.

W 2013 roku po raz pierwszy zaczęliśmy wykrywać znajdujące się na serwerach Linuxowych spore ilości malware przeznaczonego na Androida. Oczywistym jest, że jeśli serwer Linuxowy jest zainfekowany malwarem, to z technicznego punktu widzenia prostym jest dla danego złośliwego programu wykrywanie żądań HTTP pochodzących z systemu Android i dostarczenie odpowiedniego złośliwego oprogramowania. Jeśli serwer dostarcza usług dla innych systemów powinien być zabezpieczony systemami przeciwdziałającymi malware.

Mac OS X: rok wielu małych ataków.

Mac OS X: rok wielu małych ataków.

Pomimo braku głośnych ataków w tym roku obserwowaliśmy stały strumień skromnych, ale kreatywnych i różnorodnych ataków, które sprawiły, że użytkownicy Maków powinni mieć się na baczności.

Ataki na system Mac OS X stale ewoluowały w 2013 roku, nawet pomimo braku spektakularnych akcji takich jak Flashback z roku 2012. Typy zaobserwowanych ataków obejmowały Trojany, ataki przeciwko platformie Java oraz dokumentom programu Microsoft Word, dodatki do przeglądarek internetowych, złośliwe skrypty JavaScript i Python oraz malware, podpisane kluczem jednego z deweloperów, którym udało się ominąć program obronny Apple Gatekeeper. W lutym 2013 roku agencja Reuters podała informacje o zaatakowaniu komputerów pracowników Apple, przez hakerów wykorzystujących kolejną podatność typu zero-day w Javie- tą samą, której ofiarą padł tydzień wcześniej Facebook oraz nieco później zespół pracujący na Makach w firmie Microsoft . Atak przeprowadzony techniką „wodopoju” (watering hole) uświadomił to, że hakerzy zdają sobie sprawę z tego, że często łatwiej jest zainfekować małe strony, z których muszą korzystać deweloperzy zamiast porywać się na dobrze zabezpieczoną infrastrukturę dużych firm.

Trojany na Mac

W zeszłym roku AlienVault i Sophos zidentyfikowały trojana zarażającego Maki w Azji poprzez zakamuflowanie się w plikach Worda. Pliki te miały zawierać dokumenty na temat łamania praw człowieka w Tybecie, co wywołało fale spekulacji, że za atakami stoją środowiska związane z Chińskim rządem. W lutym odbywały się bardzo podobne ataki, tym razem dokumenty zawierały domniemane nadużycia w Turkiestanie Wschodnim przeciwko Ujgurom. Wszystkie ataki tego typu polegały na wykorzystaniu podatności w programie Word 2004/2008, długo nie łatanych przez Microsoft (poprawka MS09-027). Oczywiście nie zależnie od tego w jakiej części świata znajduje się dany komputer, teraz byłby najwyższy czas na załatanie tych podatności. Jeśli wymienione ataki były w rzeczywistości wycelowane w konkretne grupy, to nie były jedynymi tego typu.

We wrześniu 2013 roku widzieliśmy nowy atak typu backdoor, OSX/Bckdr-ROV, który po zainstalowaniu przesyłał sporą ilość informacji zawierających dane o zainfekowanej maszynie. Jak podaje Intego, niektóre wersje pobierały na zarażony komputer obraz Syryjskiej Armi Elektronicznej, grupy hakerów twierdzącej, że prowadzą cyberwojnę, popierając syryjski rząd Bashar al-Assada.

Ataki z użyciem Identyfikatora Dewelopera Apple

Domyślnie, w najnowszych wersjach OS X, narzędzie Gatekeeper pozwala na zainstalowanie aplikacji pobranych ze sklepu Apple, lub podpisanych Identyfikatorem Dewelopera. Co jednak z sytuacją, w której złośliwy program został podpisany? Stało się tak pomiędzy grudniem 2012, a lutym 2013 roku, kiedy dostarczono użytkownikom złośliwe e-maile zawierające aplikacje Christmas Card podpisaną przez Identyfikator Dewelopera „Rajindera Kumara”. Przed anulowaniem identyfikatora Kumara, część użytkowników uruchomiła OSX/HackBack-A, malware które wysyłało spakowane kopie dokumentów użytkowników zainfekowanych komputerów . Christmas Card nie był jedynym malware podpisanym przez Apple. Latem tego roku, skrypt oparty na Pythonie, Janicab, użył tej samej sztuczki . Możliwe, że istnieją inne, nie zgłoszone, ataki bazujące na Identyfikatorze Dewelopera Apple. Jeśli nie, bardzo prawdopodobne jest, że się pojawią.

Adware i ransomware

Tak jak w przypadku Androida, wykryliśmy agresywne dodatki do przeglądarek internetowych, oprogramowanie które stoi na cienkiej linii odgraniczającej PUA od typowego malware. Często dodatki te instalowane są w bardzo inwazyjny sposób (nawet ignorując ustawienia użytkownika w tym zakresie), kamuflując się jako przydatne kodeki wideo (OSX/FkCodec-A) lub w inny sposób próbują przekonać użytkownika do zaakceptowania instalacji. Będąc w temacie przeglądarek internetowych nie sposób nie wspomnieć o pewnych formach ransomware, z którymi spotkali się użytkownicy Mac Safari. Jak wiele innych, program wyświetla ostrzeżenie, podając się za organizacje egzekwującą prawo, o złapaniu użytkownika na nielegalnej aktywności i domaga się zapłacenia kary.

W przeciwieństwie do najgorszych przedstawicieli ransomware (Cryptolocker na Windows), malware na Maka nie szyfruje plików, jest prostym kodem JavaScript zmieniającym zachowanie przeglądarki. Na szczęście łatwo można się go pozbyć, jak zauważył Malwarebytes, przez zresetowanie ustawień Safari . Tak samo jak przy serwerach opartych na Linuxie, te pracujące na Makach (czasem także maszyny klienckie) często zawierają malware przeznaczone na Windowsa, nieaktywne dopóki nie przeniesie się na komputer z tym systemem. Ponadto wielu użytkowników uruchamia wirtualne maszyny z Windowsem na swoich Makach, używając technologii takich jak Parallel Desktop. Takie systemy są tak samo narażone na złośliwe oprogramowanie jak inne systemy Windows. Pracując na nich okazjonalnie część użytkowników popełnia błąd nie zabezpieczając ich w żaden sposób.

Cztery łatwe sposoby na zabezpieczenie Maka

Malware, nie jest co prawda tak rozpowszechnione na Makach, jak na Windowsach czy Androidzie. Jednak komputery te co jakiś czas stają się zainfekowane, a wtedy ich relatywne bezpieczeństwo będzie małym pocieszeniem dla użytkownika. Jednak kilka prostych czynności może znacząco zmniejszyć zagrożenie.

Usuń Jave jeśli jej nie potrzebujesz.

Jeśli niemożliwym jest całkowite wyeliminowanie Javy, zawsze można wyłączyć używanie jej przez przeglądarkę internetową, miejsce gdzie skupia się większość ataków na tą platformę. Ostatnio Apple sprawia, że coraz łatwiej jest unikać Javy. OS X Lion i późniejsze nie zawierają jej zainstalowanej fabrycznie, a po ręcznym zainstalowaniu wyłączają Javę po pięciu tygodniach nieużywania.

Zawsze aktualizuj oprogramowanie do najnowszych wersji, zawierających poprawki bezpieczeństwa.

Hakerzy nieustannie znajdują ofiary na których da się przeprowadzić ataki, które powinny być wyeliminowane dawno temu. Nie oznacza to, że nie istnieją też nowe podatności wymagające naprawy. Wrześniowa aktualizacja systemu OS X 10.8.5 załatała podatności zdalnego wykonywania w wielu miejscach systemu, od CoreGraphics i ImageIO przez PHP i QuickTime.

Jeśli pozwala na to wersja OS X, system powinien instalować tylko aplikacje pobrane z Mac App Store.

Zapewnia to dodatkową warstwę ochrony przed złośliwymi programami, którą można w każdej chwili wyłączyć przy instalacji programów pochodzących z potwierdzonych źródeł.

Nawet na Maku program antywirusowy powinien zawsze działać.

Będąc użytkownikiem pracującym bez programu antywirusowego należy rozważyć instalacje programu Sophos Anty-Virus w wersji Mac Home Edition, który zapewnia taką samą skuteczność ochrony jak rozwiązania przeznaczone dla klientów biznesowych, włączając zagrożenia malwarem z sieci Web.

4 Komentarzy. Zostaw nowy