Raport zagrożeń bezpieczeństwa Sophos 2014 część. 3

Internetowe Malware: bardziej wyrafinowane, różnorodne i ukryte.

Niebezpieczne, trudne do wykrycia ataki i zestawy exploitów wymierzone w serwery sieci Internet rozszerzyły swoją działalność w 2013 roku, prowadząc do coraz większej ilości ataków na komputery klientów sieci Web.

Wspomniane przy okazji omawiania malware Linuxowych, ataki, których zwiększoną liczbę zaobserwowaliśmy, przybierające formę modułów programu Apache, które raz zainstalowane w zarażonym systemie, zwiększają liczbę ataków na znane podatności w przeglądarkach internetowych użytkowników.

Darkleech atakuje serwery internetowe.

Najgłośniejszym tegorocznym przykładem był Darkleech, według raportów przełamując zabezpieczenia ponad 40.000 domen i adresów IP do maja 2013, z czego 15.000 tylko w wymienionym miesiącu. Ofiarami padły strony internetowe znaczących firm, wliczając Los Angeles Times oraz Seagate. Strony zarażone przez Darkleech były odpowiedzialne za rozsyłanie bardzo szkodliwego malware, wliczając w to ransomware Nymaim, które szyfrowało pliki użytkownika domagając się opłaty 300 dolarów za ich odszyfrowanie. Z naszych badań wynika, że 93% stron zainfekowanych przez Darkleech było obsługiwanych przez program Apache. W marcu 2013 roku Darkleech i jemu podobne ataki były najbardziej rozpowszechnionym zagrożeniem stron internetowych, dochodzącym do 30% wszystkich wykrytych ataków. Część z nich została specjalnie zaprojektowana jako trudna do odtworzenia. Mogły, na przykład, uruchamiać skrypt odpowiedzialny za atak raz na dziesięć prób, co sprawiało że podejrzliwi administratorzy zaczynali wierzyć, że problem, jeśli w ogóle istniał, nie pochodził z lokalnego systemu. Darkleech zawierał także czarną listę adresów IP w celu zapewnienia, że dany adres został przekierowany na złośliwą stronę tylko raz. Wielu atakujących umieszcza na czarnych listach także adresy pochodzące z silników wyszukiwarek internetowych oraz te należące do organizacji zajmujących się bezpieczeństwem. Ataki na serwery sieci Web obnażają potrzebę bliskiej współpracy pomiędzy firmami zajmującymi się bezpieczeństwem i dostawcami hostingu stron w celu lepszego poznania tak subtelnych i złożonych metod ataków jak Darkleech. Z technicznego punktu widzenia takie ataki są już teraz wystarczająco trudne do wykrycia. W związku z tym, że hostingi z natury operują na niskich marżach, po odkryciu infekcji na serwerze, łatwiej im przebudować nowy wirtualny serwer niż diagnozować przyczyny zajścia. W takim wypadku ani hosting, ani ich partnerzy od bezpieczeństwa nie wiedzą do końca jak doszło do infekcji. Nowe serwery często padają ofiarami nowych ataków. Klienci hostingów powinni zawsze pytać jakie procedury podejmuje firma w wypadku infekcji jednego z serwerów oraz jakich narzędzi używa do ich zapobiegania.

Więcej malvertisingu

Malvertising to reklamy zawierające złośliwy kod, dostarczane przez sieci reklamowe oraz strony internetowe. Istnieją od dawna, ale w roku 2013 coraz bardziej dawały o sobie znać, niektóre rozprzestrzeniały się za pomocą znanych stron, takich jak YouTube. Dzisiejsze ataki typu malvertising przybierają głównie postać animacji w technologii Flash. Po kliknięciu w reklamę Flash, użytkownik za pomocą ActionScript, przenoszony jest do złośliwej strony internetowej. Świetnym przykładem będzie Troj/SWFRed-D. Często spotykany w reklamach w serwisie YouTube w 2013 roku, przekierowywał użytkownika do zestawu exploitów Styx. W szczególnych przypadkach reklamy flashowe same zawierały zestawy exploitów, wymierzone w podatności niektórych odtwarzaczy Flash, infekując użytkownika bez konieczności przekierowywania na dodatkowe strony internetowe.

Nie tylko Blackhole: świat zestawów exploitów.

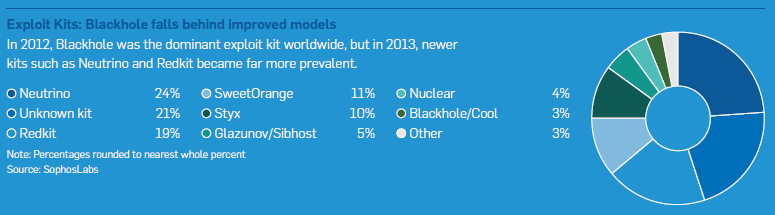

Ubiegłoroczny raport zawierał rozległe omówienie Blackhole, pionierskiego exploita sprawiającego, że dostarczenie malware jeszcze nigdy nie było tak proste. Blackhole wciąż pozostaje w obiegu, w zasadzie jego część została użyta w omówionych wyżej atakach Darkleech. Jednak Blackhole przestał być unikatowy. Nawet bez poddawania Blackhole inżynierii wstecznej, kilku grupom udało się stworzyć nowe zestawy exploitów korzystających z innowacyjności rozwiązań Blackhole. Z naszych badań wynika, że Blackhole był dopiero na 8 miejscu jeśli chodzi o rozpowszechnienie, a aresztowanie w październiku 2013 roku Pauncha- jednego z programistów związanych z Blackhole, znacząco osłabiło jego pozycje. Aresztowanie Paucha dodatkowo przyczyniło się do wzrostu wartości jednego z konkurentów Blackhole, exploitu Neutrino.

Powstanie Redkita

Blackhole wziął na cel podatności w Java, Adobe PDF i Flash jednak wiele z nowych zestawów znajduje podatny grunt dla ataków skupiając się przede wszystkim na Javie. Jednym z przykładów jest Redkit, skupiający się na uczciwych stronach internetowych, został wykorzystany w lutym 2013 r. w ataku na stronę NBC (38) oraz był zamieszany w kampanię spamową po zamachu terrorystycznym podczas Maratonu Bostońskiego. W lipcu 2013 roku stał się najbardziej rozpowszechnionym zestawem exploitów osiągając 42% wszystkich odkrytych ataków w tym miesiącu. Podobnie jak inne exploity z jego rodzaju, przekierowuje ofiarę na złośliwą stronę internetową. Jednak Redkit na początku przekierowuje użytkownika najpierw do innej uczciwej, jednak zarażonej, strony. W drugim kroku przekierowania ofiara odwiedza specjalnie przygotowaną stronę .htm lub .html skąd pobiera plik Java JAR (format pliku używanego do dystrybucji apletów Java). Z punktu widzenia ofiary złośliwa zawartość pobierana jest z zarażonego serwera użytego w drugiej fazie przekierowania. Jednak, by uczynić Redkit trudniejszym do wykrycia, zawartość ta nie jest tam składowana. Na zarażonym serwerze uruchomiony jest skrypt PHP, połączony z serwerem dowodzenia i kontroli Redkita. Skrypt ten uaktualnia swoją listę serwerów co godzinę, zarządza przekierowywaniem ofiar do odpowiednich lokacji i dba o dostarczanie im najnowszych wersji złośliwego oprogramowania (39). Redkit zaadoptował pewne atrybuty botnetów do sprawowania kontroli nad serwerami, z którymi mogą łączyć się tysiące (a nawet miliony) użytkowników. Ponieważ takie serwery pracują w systemie 24/7 i obsługują tyle użytkowników- są bardzo cenne dla wszystkich, którzy chcą przeprowadzać ataki DDoS lub dostarczać duże ilości malware. Jednak Redkit nie jest jedynym zestawem exploitów ukierunkowanym na serwery sieciowe. Na całym świecie znajdujemy serwery hostingów zarażone Glazunovem. Glazunow był odpowiedzialny za 5.47% wyrytych ataków dokonanych przez zestawy exploitów w trzecim kwartale 2013 roku. Znany jest z dostarczania ransomware. Pozostałe dwa zestawy exploitów, Sibhost i Filmkit są tak podobne, że najprawdopodobniej pochodzą z tego samego źródła.

Wskazówki jak zabezpieczyć serwer i klientów

Polegaj na warstwowej ochronie – połącz ze sobą aktualizowaną ochronę przeciwko malware z filtrami sieciowymi

oraz systemem zapobiegającym włamaniom.

Jak najszybciej aktualizuj – pomimo przyciągania uwagi przez ataki typu zero-day, to właśnie te polegające na starych podatnościach, które dawno powinny zostać wyeliminowane, zdarzają się dużo częściej.

Ogranicz lub wyeliminuj Javę na maszynach klienckich – W 2013 roku wielu autorów exploitów ponownie odwróciło swoją uwagę od Flasha i PDF,

a zaczęło specjalizować się w Javie. To w niej widzą największe podatności, a to znaczy że powinieneś zastanowić się czy dalej potrzebujesz Javy na swoich komputerach.

Ogranicz spektrum ataku przez unikanie lub usuwanie niepotrzebnych wtyczek, na przykład wtyczek WordPressa, których nie używasz.

Zabezpiecz poświadczenia swoich serwerów – używaj unikalnych haseł oraz upewnij się czy zmieniłeś domyślne hasła administracyjne.

Ataki ukierunkowane na konta finansowe.

Ataki ukierunkowane na konta finansowe.

Obserwujemy coraz bardziej natarczywe i ukierunkowane ataki, z których wiele skierowanych jest na konta finansowe.

Pomimo tego, że nie możemy określić ilościowego wzrostu, w SophosLabs obserwujemy usilne ataki skierowane w określone firmy i instytucje, włączając te które jeszcze do niedawna nie wydawały się celem dla ataków. Co ciekawe ataki te wydają się być skierowane na konta finansowe, oznaczając wzrost zainteresowania tradycyjnych kryminalistów kradnących pieniądze oraz dostarczanie przez nich metod, wcześniej używanych w atakach typu APT.

Wilk w owczej skórze: Plugx, Blame i Simbot.

Niektóre ukierunkowane ataki przybierają postać uczciwych aplikacji. W szczególności obserwujemy niebezpieczne ataki polegające na kradzieży certyfikatów, używające podpisanych komponentów systemu Windows lub powiązanych firm w celu dostarczenia złośliwego oprogramowania. Niebezpieczny kod jest w tym momencie wykonywany przez zaufany proces, co z punktu widzenia firewalla wygląda na normalny ruch sieciowy.

Główny badacz Sophos Gabor Szappanos zaprezentował nowe spojrzenie na tego typu ataki, opisując sposób w jaki pozostają niezauważone przez wiele miesięcy lub lat przez minimalizacje swojego wpływu na system, szyfrowanie aktywności i trzymanie się blisko normalnych aplikacji. Techniki te wskazują na zbliżanie się czasu kiedy ataki tego typu będą niezmiernie trudne do odkrycia. Dla przykładu Plugx polega głównie na nadużywaniu podpisanych cyfrowo uczciwych aplikacji. Wykorzystując dobrze znaną podatność w kolejności ładowania bibliotek DLL w systemie Windows, umieszcza swoje, złośliwe biblioteki obok tych wykorzystywanych przez aplikacje. Kiedy aplikacja zostaje uruchomiona, rozpoczyna ładowanie plików DLL zarażonych malware znajdujących się w folderze aplikacji, zamiast czystych z głównego folderu systemu. Podatność ta jest pozostałością po decyzji podjętej jeszcze w fazie projektu, jeśli Microsoft miałby ją zmienić, wiele z uczciwych programów przestałoby działać. Jest bardzo prawdopodobnym, że będziemy zmagać się z tą podatnością jeszcze przez wiele lat. Kolejny rodzaj malware, Blame, ukrywa swój złośliwy kod głęboko w plikach DLL skomplikowanych z wielu projektów typu Open Source. Jednym z nich jest powszechnie używany kodek LAAME MP3, który służąc jako przynęta, dostarcza wystarczająco dużo czystego kodu żeby ukryć ten złośliwy. Trzeci przykład, Simbot, jest definicją ataku typu BYOT (przynieś własny cel). Malware jest dostarczane z podatną, ale uczciwą aplikacją, uruchamianą poprzez bardzo długą komendę. Prowadzi to do uruchomienia powłoki, która zajmuje się deszyfrowaniem głównego, złośliwego kodu. Wykorzystywanie podatności w aplikacji nie jest nowym pomysłem, Simbot jednak robi to w zupełnie inny sposób, podczas każdego startu systemu uruchamiana jest tylko niezarażona aplikacja, a sam złośliwy kod uruchamiany jest tylko dzięki exploitowi. Dzięki dostarczaniu własnego celu, Simbot nie musi polegać na aplikacji już zainstalowanej na komputerze ofiary oraz nie przejmuje się faktem czy podatność nie została poprawiona w kolejnej wersji. Takie podejście w zasadzie nie zostawia żadnych śladów.

Windows: Zwiększone zagrożenie dla niezałatanych systemów.

Wraz z początkiem kwietnia 2014 roku, żadne nowe uaktualnienia nie będą wydawane dla systemu Windows XP i pakietu Office 2003. W międzyczasie łatanie systemu Windows urosło do rangi sporego problemu w specjalistycznych urządzeniach takich jak info-kioski i sprzęt medyczny.

System Android oraz sieć Web są obecnie w centrum uwagi. Łatwo jest zapomnieć, że ponad miliard komputerów w dalszym ciągu obsługiwana jest przez system Windows. Pomimo istnienia automatycznego systemu Microsoft Update, który utrzymuje wiele z tych systemów w najnowszej wersji, w dalszym ciągu mamy do czynienia ze sporymi i niepokojącymi podatnościami. W dalszym tekście skupimy się na trzech z nich: zbliżającym się porzuceniu wsparcia dla Windowsa XP i Office 2003, niełatanych oraz niemożliwych do załatania systemów POS oraz na powszechnej obecności malware, obecnych w sprzęcie medycznym obsługiwanym przez najróżniejsze wersje Windows. Według NetMarketShare we wrześniu 2013 roku ponad 31% wszystkich PC wciąż było obsługiwanych przez Windows XP, bardzo popularną wersje, zaprezentowaną po raz pierwszy w 2001 roku. Microsoft wielokrotnie powtarzał, że zaprzestanie wspierania i wydawania uaktualnień bezpieczeństwa od 8 kwietnia 2014. Dla wszystkich, którzy jeszcze korzystają z Windows Xp, lub są za nich odpowiedzialni, jest to poważny problem. Jak sam dyrektor działu Trustworthy Computing Microsoftu zauważył, niektóre z podatności znalezione w nowszych wersjach będą kompatybilne wstecz z Windowsem XP. Załatanie przez Microsoft, pewnych podatności systemów Windows Vista, Windows 7 czy Windows 8 nieuchronnie zwracać będzie uwagę na fakt, że w Windows XP występują nadal.

Koniec wsparcia dla Windows dotyczy POS i sprzętu medycznego

Wraz z coraz większą obawą o niełatane systemy coraz większa uwaga skupia się na innych kategoriach sprzętu pracującego pod kontrolą Windows, z których wiele jest łatana niesolidnie lub niekonsekwentnie. W wielu przypadkach są to systemy Windows XP (lub nawet starsze wersje takie jak Windows 2000), dla których nawet organizacje z należytymi procedurami co do aktualizacji systemów, nie będą miały więcej łat. W innych przypadkach urządzenia te działają na nowszych wersjach Windows, które ciągle można łatać lecz ich właściciele lub producenci nie przewidzieli odpowiedniego mechanizmu lub procedur dla łatania systemów. Systemy POS często wykorzystywane są do obsługi płatności kartami kredytowymi i wieloma innymi metodami. Pomimo istnienia standardów wymagających stałego dostarczania im poprawek bezpieczeństwa, wiele z takich systemów aktualizowanych jest niekonsekwentnie, szczególnie w małych organizacjach, które nie posiadają wyrafinowanych metod organizacji pracy działów IT.

Poprzez swoją popularność i okres przez który był wpierany, wiele systemów POS używa Windowsa XP. Część z nich może być zaktualizowana do nowszej wersji systemu Windows, jednak według czołowego konsultanta płatności przemysłowych Waltera Conway, wiele z nich zostało przetestowanych i zalegalizowanych tylko dla Windowsa XP. Zagrożenia te nie są czysto teoretyczne. W grudniu 2012 roku, Visa poinformowała handlowców o raportach na temat nowego malware na system Windows o nazwie Dexter, przygotowanego specjalnie do ataków na systemy POS i kradzieży danych z paska magnetycznego, które były przesyłane do serwera dowodzenia i kontroli. Niepokojące zagrożenia bezpieczeństwa systemu Windows dotyczą także sprzętu medycznego. W czerwcu 2013 roku Amerykańska organizacja Food and Drug Administration zidentyfikowała podatności w sprzęcie medycznym, który może zostać „zainfekowany lub wyłączony przy pomocy malware”, wliczając w to malware zdolne do „dostępu do danych pacjenta, monitorowania systemów oraz wszczepionych pacjentowi urządzeń”. Wielu producentom urządzeń które pracują pod kontrolą Windows na platformach PC nie udaje się „dostarczyć na czas uaktualnień dla programów oraz poprawek bezpieczeństwa”. W systemach POS za niepowodzenia w dostarczaniu poprawek bezpieczeństwa nie jest odpowiedzialny Microsoft. W tym przypadku producent sprzętu powinien poświadczyć, że ich sprzęt dalej będzie działał niezawodnie z najnowszymi poprawkami Microsoftu. Jednak, kiedy Microsoft przestanie wydawać poprawki, nawet producenci, którzy doskonalą swoje procesy certyfikacyjne, nie będą mieli żadnych nowych poprawek dla Windows XP do przetestowania. Jak poważny jest ten problem? MIT w swoim Technology Review donosi, że w 2012 roku, sprzęt medyczny „jest dziurawy jak sito dla malware”. W Bostońskim Beth Israel Deaconess Medical Center „664 urządzenia medyczne pracują pod kontrolą starej wersji systemu Windows, której producent nie modyfikuje lub nie pozwala szpitalowi na modyfikacje- nawet w celu dodania programu antywirusowego (…) W rezultacie są one wielokrotnie zarażane przez malware, dodatkowo co tydzień wyłącza się jedno lub dwa urządzenia w celu wyczyszczenia z malware”. Nie mniej ważny jest fakt, że Windows XP nie jest jedynym, wszechobecnym produktem Microsoftu, którego wsparcie kończy się 8 kwietnia 2014, dotyczy to także Microsoft Office 2003. W dalszym ciągu powszechnie używany Office 2003 był ostatnią wersją opierającą się na starym formacie plików, teraz postrzeganych jako niebezpieczne, nawet mimo istnienia już trzech dodatków Service Pack. Ponieważ Office 2003 działa także na Windows Vista i Windows 7, za kilka lat można będzie używać w pełni zaktualizowanego systemu i w dalszym ciągu być narażonym na podatności pakietu Office.

1 Komentarz. Zostaw nowy