Uwierzytelnianie dwuskładnikowe w Kerio Connect

Uwierzytelnianie dwuskładnikowe w Kerio Connect

Począwszy od wersji 9.4, Kerio Connect został wzbogacony o uwierzytelnianie dwuskładnikowe (2FA), stanowiące dodatkowe zabezpieczenie przed nieautoryzowanym dostępem. Wykorzystuje ono aplikacje autoryzacyjne dostarczane przez np. Google czy Microsoft, generujące w czasie rzeczywistym token autoryzacyjny. Mechanizm ten pozwala zabezpieczyć dostęp do konta, gdy dojdzie do ujawnienia czy kradzieży loginu i hasła w wyniku phishingu lub innego złośliwego ataku.

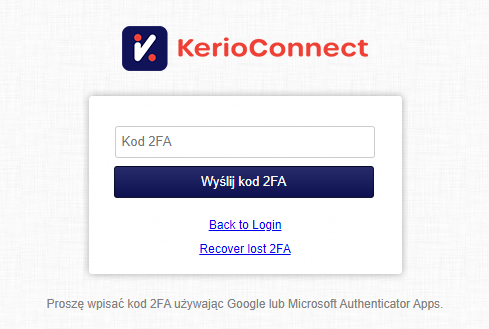

Przy logowaniu, oprócz loginu i hasła, konieczne jest wprowadzenie dodatkowego 6 znakowego kodu, generowanego w aplikacji na smartfonie. Korzystając z weryfikacji dwuskładnikowej, nawet jeśli utracisz dane uwierzytelniające, dostęp nie zostanie udzielony, dopóki drugi składnik nie zostanie poprawnie zweryfikowany.

Aby uzyskać dostęp, użytkownicy muszą najpierw zalogować się swoim loginem i hasłem. Dodatkowo muszą wprowadzić unikalny kod, generowany przez aplikację uwierzytelniającą na ich telefonach, komputerach czy kluczach sprzętowych. Autoryzacja musi być zgodna ze standardem IETF (Internet Engineering Task Force) RFC 6238. Przykładowe zgodne aplikacje to Google Authenticator (iOS, Android i Windows Phone) oraz FreeOTP Authenticator (iOS i Android). Alternatywnie możesz używać innych, zgodnych aplikacji lub urządzeń.

Proces 2FA umożliwia bezpieczne uwierzytelnianie do następujących serwisów:

- Interfejs administracyjny Kerio Connect

- Webmail Kerio Connect

- Klient Kerio Connect

Włączanie dwuskładnikowego uwierzytelniania

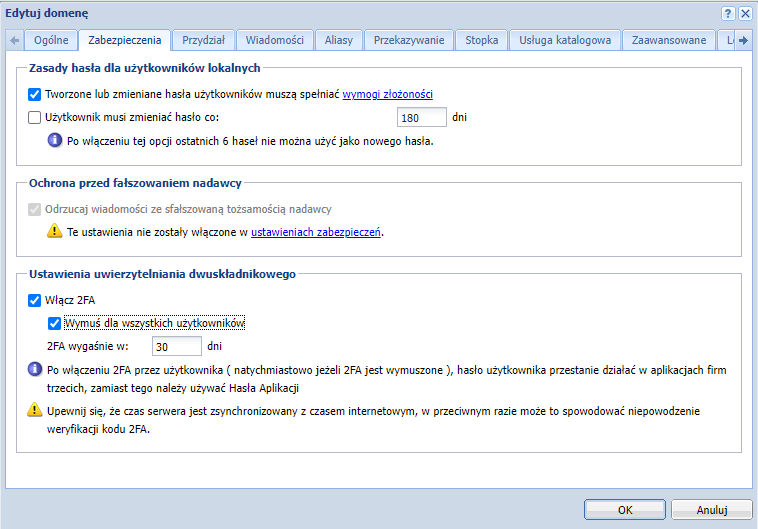

Administrator może skonfigurować weryfikację dwuskładnikową dla każdej domeny osobno. Ustawienie to znajduje się w sekcji „Zabezpieczenia” konkretnej domeny. Możesz wybrać, czy włączyć uwierzytelnianie 2FA jako opcję dla wszystkich użytkowników w domenie, czy też wymusić korzystanie z tego mechanizmu.

Aplikacja uwierzytelniająca generuje kod 2FA w oparciu o czas. Ważne jest zatem, aby sprawdzić czas systemowy na serwerze poczty Kerio Connect. Najlepiej włączyć synchronizację z czasem internetowym, w przeciwnym razie może to prowadzić do błędów weryfikacji.

Po włączeniu tego mechanizmu dla danej domeny, użytkownicy będą musieli skonfigurować 2FA w Webmailu lub Kliencie Kerio Connect. Jeśli dodatkowo wymusiłeś korzystanie z tej funkcji, użytkownicy będą proszeni o skonfigurowanie 2FA podczas następnego logowania (lub do momentu, aż to zrobią).

W przeciwieństwie do standardowego uwierzytelniania loginem i hasłem, autentykacja dwuetapowa pozwala użytkownikom odzyskać dostęp do swojego konta, jeśli stracą dostęp do aplikacji autoryzacyjnej. W tym celu użytkownik musi podać alternatywny adres email, na który w razie potrzeby wysyłana jest informacja niezbędna do zresetowania dostępu. Jeśli użytkownik zapomni swoich danych dostępowych (loginu i / lub hasła), nadal będzie potrzebna pomoc administratora.

Hasła aplikacji

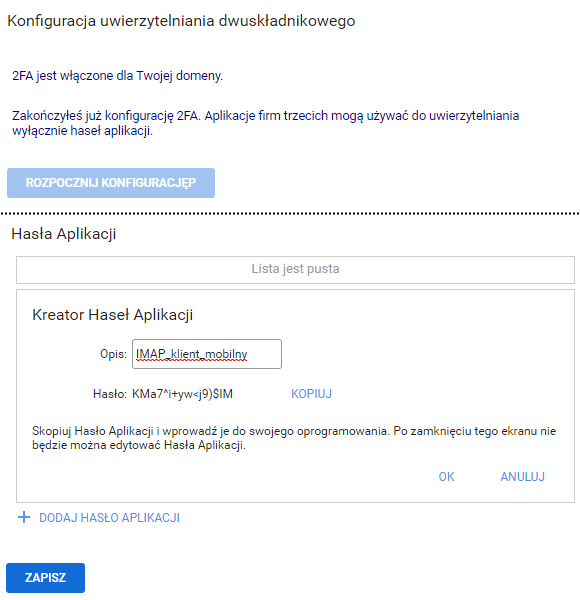

Po włączeniu 2FA, standardowe dane dostępowe nie będą już działać w aplikacjach takich jak KOFF, IMAP czy podobnych. Zastąpią je hasła aplikacji. Użytkownik może utworzyć je w WebMailu lub Kliencie Kerio Connect, po zalogowaniu do konta przy użyciu 2FA.

Hasła specyficzne dla aplikacji oferują następujące korzyści w połączeniu z 2FA:

- Skompromitowane hasła aplikacji umożliwiają dostęp tylko do jednej aplikacji i nie mogą być używane do logowania do Webmaila lub WebAdministracji.

- Użytkownik końcowy może szybko usunąć albo stworzyć nowe hasło.

Po skonfigurowaniu hasła aplikacji nie można go zmienić ani podejrzeć. Zaleca się, aby użytkownicy zapisali swoje hasła w bezpiecznym miejscu, ale jeśli hasło aplikacji zostanie utracone, użytkownicy mogą szybko usunąć poprzednie hasło i utworzyć nowe.

Hasła aplikacji można tworzyć lub usuwać tylko za pośrednictwem WebMaila lub Klienta Kerio Connect , w sekcji Ustawienia -> Hasła Aplikacji. W tej sekcji użytkownicy mogą ustawić opis do hasła, aby szybko je zidentyfikować:

Kerio Connect zapisuje te hasła jako standardowe hasło użytkownika. System automatycznie generuje skomplikowane hasła podobne do haseł tworzonych za pomocą generatorów haseł. Po zdefiniowaniu hasła aplikacji użytkownicy mają tylko możliwość jego usunięcia za pomocą ikony kosza.

Na naszych szkoleniach z cyberbezpieczeństwa – Company (Un)Hacked, również poruszamy tematykę haseł i bezpiecznego dostępu. Przekazujemy m.in. najważniejsze informacje na temat niezbędnej złożoności haseł. Zapoznajemy także użytkowników z menedżerami i generatorami haseł oraz kluczami sprzętowymi. Przybliżamy także możliwe konsekwencje ujawniania drugiego składnika uwierzytelniania. Wszystko to realizujemy przy wykorzystaniu wirtualnej rzeczywistości. To właśnie dzięki niej kursant jest w stanie zapamiętać o wiele więcej oraz wykorzystać pozyskaną wiedzę w praktyce. Zapraszamy do kontaktu celem umówienia terminu spotkania, na którym zaprezentujemy nasze szkolenie.