BackupAssist Cyber Security Team. Przewodnik po zabezpieczeniu biznesu przed ransomware na 2020 rok, cz.1

Cyber Security Team będący częścią zespołu tworzącego BackupAssist – rozwiązania do tworzenia kopii bezpieczeństwa systemów Windows przygotował przewodnik po zabezpieczeniu biznesu przed ransomware na 2020 rok. W tym kompleksowym przewodniku przedstawione są konkretne kroki, które opisują najlepsze sposoby na ochronę przed ransomware. Wszystkich zainteresowanych zapraszamy do lektury najważniejszych (według nas) treści.

CZĘŚĆ 1 Poznać swojego wroga, czyli zrozumieć, czym jest i jak działa ransomware.

Czym jest ransomware?

Ransomware, to złośliwe oprogramowanie, które szyfruje Twoje dane, pozbawiając Cię tym samym możliwości z ich korzystania. Następnie żąda zapłaty za klucz, którym możesz odszyfrować swoje dane i odzyskać do nich dostęp.

Bardzo często ransomware wymusza na swoich ofiarach podjęcie konkretnych działań poprzez informację o dacie wygaśnięcia żądania okupu: jeśli okup nie zostanie zapłacony w wyznaczonym terminie, klucz do odszyfrowania zostanie zniszczony i tym samym wszystkie zaszyfrowane dane pozostaną niedostępne na zawsze. Innym rodzajem straszaka jest również informacja o ujawnieniu twoich danych w sieci.

Czy ransomware to to samo co malware?

Jest wiele rodzajów malware, czyli złośliwego oprogramowania, a jednym z nich jest własnie ransomware. Z tą różnicą, że zamiast kraść Twoje dane, czy usuwać je albo szpiegować Cię, jego głównym zadaniem jest wyłudzenie od Ciebie pieniędzy w zamian za odzyskanie dostępu do Twoich danych.

Skąd pochodzi ransomware?

Ransomware jest tworem cyberprzestępców, którymi mogą być pojedyncze osoby lub dobrze zorganizowane konsorcja. Ich działalność w sieci jest doskonale zorganizowana. Zachowują oni swoja anonimowość dzięki wykorzystaniu narzędzi takich jak TOR (Wikipedia: (ang. The Onion Router) – wirtualna sieć komputerowa implementująca trasowanie cebulowe drugiej generacji. Sieć zapobiega analizie ruchu sieciowego i w konsekwencji zapewnia użytkownikom prawie anonimowy dostęp do zasobów Internetu.) i kryptowaluty, dzięki temu zwykły użytkownik praktycznie nie jest w stanie ustalić, gdzie znajduje się przestępca.

W jaki sposób ransomware może dostać się do mojej sieci lub komputera?

Mówiąc ogólnie trzy najczęstsze scenariusze, które mogą się wydarzyć to:

1. Samorozprzestrzenienie się infekcji – podobnie jak wirus, niektóre odmiany oprogramowania ransomware mogą automatycznie sondować sąsiednie komputery w sieci i „przeskakiwać” z jednego komputera na inny, rozprzestrzenianie odbywa się automatycznie poprzez wykorzystanie określonych cech i usług systemu operacyjnego lub aplikacji zainstalowanych na komputerze.

2. Manualna infekcja – polegająca na włamaniu się przez przestępcę do systemów (często dzięki zastosowaniu słabych haseł, luk w protokołach RDP (Remote Desktop Protocol) lub exploitom zero-day, a następnie ręczne zainstalowanie oprogramowania ransomware w celu uzyskania okupu.

3. Użytkownicy nieświadomie infekują swój komputer, klikając linki w spamie lub wiadomościach phishingowych, podłączając urządzenia USB lub odwiedzając witryny, które zostały zainfekowane.

W jaki sposób ransomware wpływa na twoje systemy komputerowe?

Dwie typowe rzeczy, które ransomware może zrobić w twoim systemie:

1. Uniemożliwia uruchomienie. The Petya (odmiana z 2016) atakował główny rekord rozruchowy (MBR) maszyny, przejmując tym samym kontrolę nad maszyną i wymuszając zapłacenie okupu od jego użytkownika.

2. Umożliwia uruchomienie komputera, ale jednocześnie uniemożliwia dostęp do danych. W tym przypadku ransomware będzie szukać danych, które według niego są wartościowe, takich jak dokumenty i bazy danych, które następnie szyfruje.

Co stanie się, gdy zostaniesz zainfekowany?

Większość oprogramowania ransomware wyświetla na ekranie monitora ostrzeżenie, że dane zostały zaszyfrowane.

Jest tam również instrukcja jak zapłacić okup i informacja, że dostaniesz klucz do odszyfrowania danych po zapłaceniu okupu. Niektóre programy ransomware uniemożliwiają uruchomienie komputera, chyba że zapłacisz okup.

Jak powszechne jest oprogramowanie ransomware?

Ataki ransomware występują znacznie częściej niż może nam się wydawać, a zgłaszane infekcje rosną z roku na rok. Według raportu McAfee Labs Threat Report (sierpień 2019 r.) Liczba raportów Ransomware na całym świecie w pierwszym kwartale 2019 r. wyniosła 1,3 miliona. To ponad dwukrotnie więcej niż 600 000 infekcji zgłoszonych w poprzednim kwartale na koniec 2018 roku.

Czy oprogramowanie ransomware może zainfekować nasze kopie zapasowe?

Niestety tak. Istnieje wiele sposobów, dzięki którym ransomware może uczynić nasze kopie zapasowe bezużytecznymi – takie jak uszkodzenie plików z kopiami zapasowymi znajdującymi się na urządzeniach zewnętrznych (np. zainfekowanie dysku USB z kopiami po podłączeniu go do zainfekowanej maszyny) lub uszkodzenie kopii zapasowej wewnętrznie (np. poprzez rozprzestrzenienie się złośliwego oprogramowania w sieci lokalnej do udostępnianych zasobów, w tym również do serwerów backupowych). Dobra strategia ochrony przed oprogramowaniem ransomware musi uwzględniać sposób, w jaki ransomware infekuje kopie zapasowe.

Czy mogę ponownie wykorzystać wcześniej zainfekowaną maszynę?

Ze względu na ryzyko ponownej infekcji specjaliści z BacupAssist odradzają takie postępowanie. Najbezpieczniejszą metodą odzyskiwania jest odzyskanie danych z kopii zapasowej na nowy sprzęt. Pozwoli to zminimalizować ryzyko ponownej infekcji.

Nie rekomendowane jest używanie istniejącej maszyny z nowymi dyskami twardymi. Jak wyjaśniają specjaliści w rozdziale 3 tego artykułu, oprogramowanie ransomware często instaluje backdoory. Backdoory mogą obejmować modyfikację firmware UEFI komputera, co może skutkować ponowną infekcją, nawet jeśli dysk twardy zostanie całkowicie wyczyszczony.

Absolutnie nie zalecają dalszego korzystania z zainfekowanego systemu operacyjnego. Wykorzystanie narzędzi do usunięcia malware z naszego systemu może wydawać się najszybszą drogą do ponownego korzystania z komputera, niekoniecznie jednak musi to być bezpieczne rozwiązanie. Nie mamy 100% pewności, czy malware został usunięty w całości, co finalnie może doprowadzić do ponownej infekcji urządzenia lub co gorsza do rozprzestrzenienia się jej na pozostałe komputery w sieci. Ponowne korzystanie z zainfekowanego wcześniej systemu operacyjnego (jeśli jest konieczne) powinno odbywać się w całkowitym odseparowaniu od sieci.

Jaka jest najlepsza forma ochrony przed ransomware?

W dalszej części artykułu, specjaliści z BackupAssist omówią zarówno zapobiegawcze jak i naprawcze formy ochrony przed niechcianym szyfrowaniem naszych danych. Dlatego też jeśli używasz tylko jednej formy ochrony BackupAssist rekomenduje tworzenie kilku kopii zapasowych, jako jedyne w pełni niezawodne rozwiązanie.

Użytkownicy domowi komputerów mogą w najprostszy sposób zabezpieczyć się przed utrata danych, poprzez ręczne skopiowanie najważniejszych plików na wymienny dysk USB lub wypalenie danych na płytach (Blu-Ray), choć tutaj mamy do czynienia z problemem ograniczonej pojemności.

W przypadku firm wymagania są zasadniczo znacznie wyższe, związane z koniecznością przywracania serwerów i systemów o kluczowym znaczeniu, takich jak Active Directory, poczta e-mail i bazy danych. Backup dla tych zasobów jest zwykle wykonywany przez oprogramowanie klasy biznesowej, najlepiej zawierające aktywne zabezpieczenia przed tworzeniem kopii zapasowej z zainfekowanych ransomware danych.

CZĘŚĆ 2 Bądź o krok przed – czyli jak ransomware może dostać się do Twojej sieci.

Ta część pozwoli Ci zrozumieć, jakie luki może mieć Twoja firma i jak infekcja może je wykorzystać. To zrozumienie jest niezbędne w celu ochrony organizacji przed oprogramowaniem ransomware.

Powodem, dla którego oprogramowanie ransomware jest tak wszechobecne, jest to, że może się rozprzestrzeniać na wiele sposobów.

Jak już wcześniej wspomniano ransomware może dostać się do Twojej sieci dzięki wykorzystaniu luk w sieci, dzięki nośnikom wymiennym, które podłączymy do komputera będącego częścią sieci, poprzez narzędzia zdalnego dostępu, takie jak RDP, złośliwe strony internetowe i załączników e-mail. Po zainstalowaniu na jednym komputerze ransomware może rozprzestrzeniać się po całej sieci, instalując się na każdym znalezionym urządzeniu.

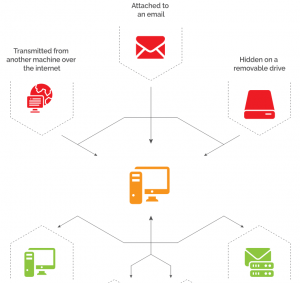

Ta grafika pokazuje 3 popularne sposoby rozprzestrzeniania się oprogramowania ransomware: połączenia internetowe, załączniki e-mail i zainfekowane dyski wymienne.

Gdy znajdzie się w sieci, ransomware może wykryć wszystkie stacje robocze, serwery, laptopy i inne sieci lokalne i w konsekwencji rozprzestrzenić się również na nie.

5 sposobów na rozprzestrzenienie się ransomware wśród Twojej sieci

1. Zagrożenie internetowe

Za każdym razem, gdy usługa (np. web serwer, serwer zdalnego logowania, serwer e-mail lub witryna e-commerce) jest narażona na działanie Internetu, istnieje potencjalne ryzyko, że może zostać wykorzystana nie tak jak sobie założymy. Hakerzy często używają zautomatyzowanych narzędzi do wyszukiwania w Internecie komputerów i sieci z lukami w zabezpieczeniach, takimi jak słaba konfiguracja, przestarzałe łatki oraz słabe hasła, a następnie wykorzystują znalezione luki do kopiowania kodu ransomware na urządzenie w naszej sieci.

2. Zagrożenie urządzeń przenośnych

Ransomware może być zainstalowane na dyskach USB, urządzeniach typu pendrive i rozprzestrzenia się na inne maszyny, gdy ten napęd lub urządzenie jest podłączone.

3. Złośliwe strony internetowe

Komputer z brakiem aktualizacji zainstalowanych na nim aplikacji może zostać zainfekowany oprogramowaniem ransomware podczas odwiedzania złośliwej witryny www. Chociaż Google i przeglądarki internetowe filtrują złośliwe strony internetowe, niebezpieczeństwo infekcji utrzymuje się ze względu na ryzyko przekierowania na inna witrynę (cross-site scripting). Ataki te wykorzystują zainfekowaną, legalną stronę internetową do przekierowania Cię na stronę zainfekowaną.

4. Malvertising

Reklama online korzysta z dynamicznych funkcji zachęcających do przeglądania i klikania w banery reklamowe. Niestety, funkcje te mogą być wykorzystywane przez hakerów, którzy wstawiają oprogramowanie ransomware do legalnych reklam. Dzięki temu mogą zainfekować Twój komputer, przekierowując Cię na złośliwą stronę internetową lub zainstalować oprogramowanie ransomware podczas interakcji z reklamą. W niektórych przypadkach wystarczy wyświetlić reklamę, aby zainfekować komputer.

5. Zagrożenie związane z pocztą email

Ransomware można rozprzestrzeniać za pomocą wiadomości e-mail z załącznikami. Chociaż pliki PDF i dokumenty biurowe są znacznie bezpieczniejsze niż kiedyś, formaty kompresji plików, takie jak WinRAR, mogą być używane do dostarczania oprogramowania ransomware, zwłaszcza jeśli serwer pocztowy nie zapewnia odpowiedniego filtrowania poczty. Wiadomość e-mail może wyglądać jak oryginalna wiadomość (np. od firmy kurierskiej, czy sklepu internetowego) po otwarciu załącznika takiej wiadomości ransomware niezauważalnie rozpoczyna szyfrować dane i rozprzestrzeniać się z jednego komputera na drugi.

Pomimo tego, że e-mail jest jedną z najstarszych form rozpowszechniania oprogramowania ransomwrae, według raportu McAfee Advanced Threat Research z sierpnia 2019 r. technika ta jest nadal jedną z najbardziej popularnych metod, a zarazem przynosząca największy dochód z ransomware, zwłaszcza w dużych organizacjach.

To koniec pierwszej części raportu, kolejne już niebawem. Jeśli chcecie już dziś zapoznać się z całością to odsyłamy do źródła i życzymy udanej lektury.

Źródło: https://www.backupassist.com/blog/ransomware-protection-guide