Cyberdecepcja czyli którymi drzwiami można bezpiecznie wpuścić hakera do swojej firmy?

Technologia decepcji, która słusznie powinna się kojarzyć z manipulacją i fałszywymi informacjami, odgrywała kluczową rolę w historii ludzkości. Od starożytnych forteli wojennych, takich jak koń trojański, po współczesne techniki maskowania i deepfake,ludzkość nieustannie wykorzystywała sztukę wprowadzania w błąd, aby zdobyć przewagę, ochronić się przed zagrożeniem lub wpłynąć na opinię publiczną. W artykule przyjrzymy się nowoczesnym rozwiązaniom opartym na technologii decepcji, które czerpią inspirację z tych historycznych praktyk, adaptując je do współczesnych wyzwań w dziedzinie cyberbezpieczeństwa.

Jak technologia decepcji zmienia dotychczasowy paradygmat cyberbezpieczeństwa?

Technologia decepcji wprowadza rewolucyjną innowację w strategiach bezpieczeństwa, transformując je w model aktywnej obrony. Dzięki niej organizacje mogą skuteczniej wykrywać zagrożenia na wczesnym etapie oraz szybciej na nie reagować. W przeciwieństwie do tradycyjnych metod, które koncentrują się na budowaniu barier i wykrywaniu ataków dopiero po ich rozpoczęciu, rozwiązania oparte na decepcji działają proaktywnie, wciągając napastników w starannie zaplanowane pułapki.

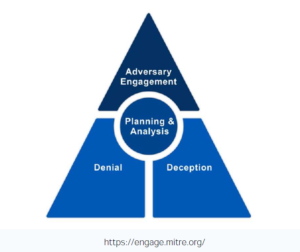

Według ekspertów MITRE, model Engage ma stymulować dyskusję na temat aktywnej obrony: „Włączenie decepcji do cyberobrony może pomóc w wykrywaniu złośliwej aktywności. Pozwala również na kontrolowanie przeciwników po ich wtargnięciu do systemu oraz gromadzenie informacji o ich taktykach i metodach. Strategiczne wykorzystanie decepcji w cyberprzestrzeni, wraz z wymianą uzyskanych danych cyberwywiadowczych, może znacząco zwiększyć skuteczność ochrony i odporność organizacji.”

Rozwiązania oparte na technologii decepcji, takie jak Labyrinth, zmieniają paradygmat cyberbezpieczeństwa, przesuwając nacisk z reaktywnej na proaktywną ochronę. Dzięki nim organizacje nie tylko skuteczniej chronią swoje zasoby, ale również zdobywają cenne informacje, które mogą być kluczowe w przeciwdziałaniu przyszłym atakom.

Jak działa technologia decepcji w rozwiązaniach z zakresu cyberbezpieczeństwa?

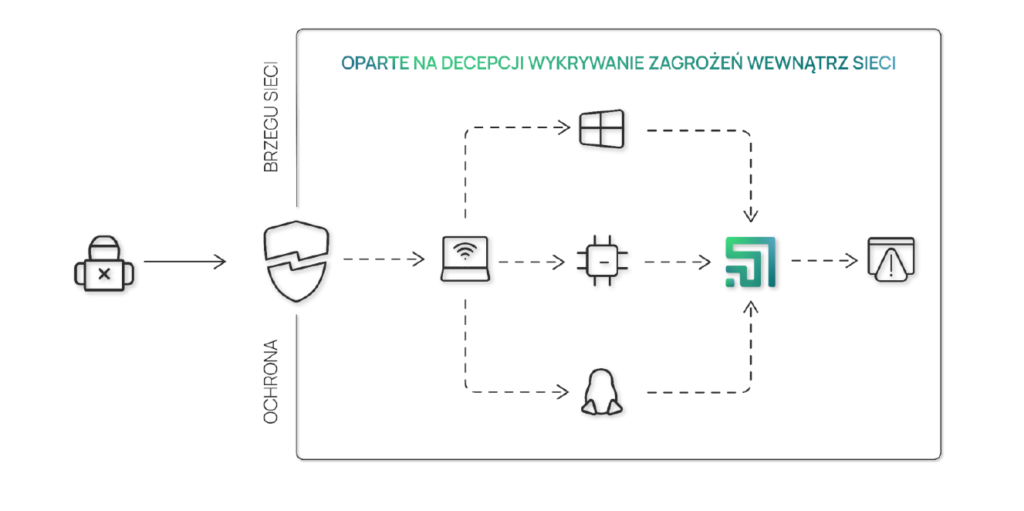

Technologia decepcji w dziedzinie cyberbezpieczeństwa opiera się na tworzeniu fałszywych zasobów, takich jak serwery, konta użytkowników czy dane. Te zasoby są celowo umieszczane w infrastrukturze IT organizacji. Ich celem jest zwabienie i zmylenie potencjalnych napastników. Fałszywe elementy, nazywane również „przynętami” (honeypots) lub „pułapkami” (decoys), są zaprojektowane, aby imitować prawdziwe systemy i dane. Dzięki temu stają się atrakcyjnym celem dla cyberprzestępców. Kiedy atakujący wejdzie w interakcję z tymi przynętami, jego działania są monitorowane w czasie rzeczywistym. Pozwala to na natychmiastowe wykrycie zagrożenia i podjęcie odpowiednich kroków zaradczych. Technologia decepcji nie tylko chroni przed atakami, ale także umożliwia zbieranie cennych danych o metodach działania napastników. To pozwala na lepsze przygotowanie się na przyszłe zagrożenia.

Korzyści, które niesie za sobą wykorzystanie technologii decepcji

Wykorzystanie technologii decepcji przynosi organizacjom liczne korzyści, które wykraczają poza tradycyjne metody obrony. Przede wszystkim umożliwia wczesne wykrywanie zagrożeń, co pozwala na szybką reakcję i minimalizację potencjalnych szkód. Ponadto, poprzez skierowanie działań atakujących na fałszywe zasoby, organizacje zyskują cenny czas na przygotowanie się do skutecznej obrony. Technologia decepcji dostarcza również istotnych informacji o taktykach napastników, co pozwala na lepsze zrozumienie zagrożeń i doskonalenie strategii cyberbezpieczeństwa. Dzięki temu, organizacje mogą nie tylko chronić swoje zasoby, ale także zbudować bardziej odporną i adaptacyjną infrastrukturę IT.

Rozwiązanie oparte o technologię decepcji dla dużych korporacji, instytucji publicznych oraz sektora MŚP

Rozwiązaniem, które w perfekcyjny sposób wykorzystuje opisywaną przez nas tutaj technologię decepcji jest polskie rozwiązanie Labyrinth, które wyróżnia się na tle konkurencji elastycznym podejściem do integracji z istniejącą infrastrukturą IT. Dzięki skalowalności i wysokiej wydajności, Labyrinth jest idealnym rozwiązaniem zarówno dla małych firm, jak i dużych korporacji. Lokalny rozwój produktu pozwala na szybkie wsparcie techniczne. Umożliwia również bieżące dostosowywanie się do potrzeb klientów. Konkurencyjna cena czyni Labyrinth atrakcyjną opcją na polskim rynku. Labyrinth nie tylko chroni przed zagrożeniami, ale także edukuje i buduje świadomość wśród polskich organizacji. To stanowi dodatkową wartość dodaną w dynamicznej dziedzinie cyberbezpieczeństwa. Jeśli czujesz, że Labyrinth okazałby się idealnym uzupełnieniem dotychczasowych rozwiązań w Twojej organizacji, napisz do nas. Zorganizujemy dla Ciebie spotkanie, w którym zademonstrujemy działanie produktu.