Trzy tryby wdrażania urządzeń RED od Sophos

Urządzenia Sophos typu RED (Remote Ethernet Device) zapewniają prosty sposób bezpiecznego łączenia zdalnych lokalizacji z siecią centralną. Wszystko to odbywa się poprzez utworzeniu tunelu na warstwie drugiej (warstwa łącza danych – data link layer). Instalacja urządzenia RED na miejscu nie wymaga żadnej szczególnej wiedzy technicznej ani zaawansowanej konfiguracji. Poprzez małe urządzenie sprzętowe w zdalnej lokalizacji, cała konfiguracja odbywa się lokalnie w zaporze Sophos. Sophos Firewall jest w stanie obsłużyć nawet do 600 tuneli RED w zależności od modelu urządzenia. RED w odległej lokalizacji nie ma zbyt wielu wymagań, ale pewnie kryteria muszą być spełnione:

- Podłączone zasilanie.

- Połączenie sieciowe.

- Serwer DHCP zapewniający adres IP, serwer DNS i bramę domyślną.

- Port 3400 TCP używany do połączenia kontrolnego przy użyciu protokołu SSL i uwierzytelniany za pomocą wzajemnego sprawdzania certyfikatu X.509.

- Port 3410 UDP używany do ruchu enkapsulowanego przy użyciu szyfrowania AES-256 i uwierzytelniania SHA1-HMAC.

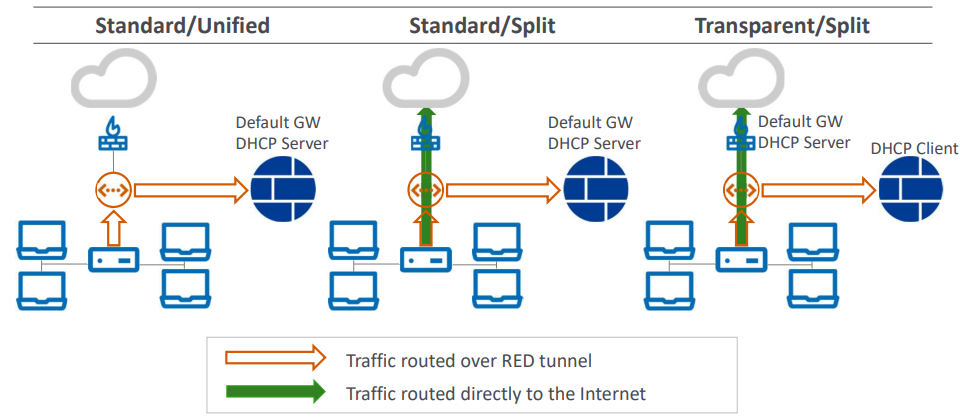

Urządzenia RED mają 3 tryby wdrażania, którym przyjrzymy się poniżej.

Metody wdrażania Sophos RED

- Standard/Unified: w tym trybie cały ruch generowany w sieci zdalnej jest przesyłany przez RED do zapory Sophos. Obejmuje to ruch rozgłoszeniowy, ponieważ jak wspominaliśmy wcześniej, tunel RED działa na warstwie drugiej. Ta konfiguracja jest często używana w oddziałach bez lokalnych zabezpieczeń, gdzie cały ruch musi być kierowany do głównego biura, aby uzyskać dostęp do wymaganych aplikacji i skanować ruch kierowany do Internetu.

- Standard/Split: tylko ruch do określonych sieci jest przesyłany przez RED do Sophos Firewall. Cały pozostały ruch jest wysyłany bezpośrednio do Internetu. Można to zastosować, gdy użytkownicy korzystają wyłącznie z internetowych aplikacji do wprowadzania danych i nic więcej. Możemy to nazwać biurem wprowadzania danych. Na każdym komputerze zainstalowane są lokalne zabezpieczenia lub zasady ograniczające korzystanie z Internetu. Użytkownicy nie mogą lokalnie instalować aplikacji do wykonywania różnych rodzajów pracy.

- Transparent/Split: ostatni trzeci tryb jest powszechnie używany i charakteryzuje się tym, że istnieje już brama domyślna i serwer DHCP. Ten tryb jest powszechnie używany do łączności w biurze domowym i podobnych.

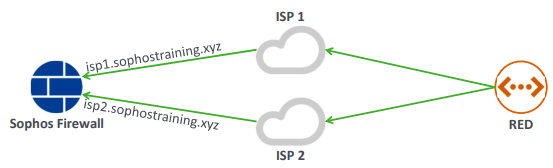

Wiele łączy WAN na zaporze Sophos

Zaporę Sophos można skonfigurować z drugą nazwą hosta, z którą użytkownicy REDa będą mogli się połączyć. Zazwyczaj jest to miejsce, w którym zapora sieciowa ma drugie połączenie internetowe. Możesz skonfigurować drugą nazwę hosta na potrzeby przełączania awaryjnego lub równoważenia:

- Przełączanie awaryjne: połączenie z drugą nazwą hosta zostanie nawiązane tylko wtedy, gdy połączenie z pierwszą nazwą hosta nie powiedzie się.

- Równoważenie: ustanawiane są połączenia z obydwoma nazwami hostów, a ruch między nimi jest równoważony.

Należy pamiętać, że druga nazwa hosta musi należeć do tej samej zapory Sophos, co nazwa głównego hosta. Nie można go użyć, aby RED przełączył się awaryjnie na inną zaporę ogniową.

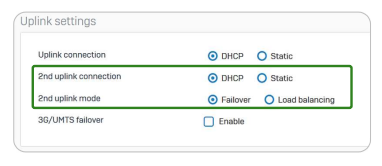

Wiele łączy WAN na RED 50 i SD-RED 60

SD-RED 60 i RED 50 (urządzenie poprzedniej generacji) posiadają dwa porty WAN, które można niezależnie skonfigurować jako DHCP lub statyczne. Drugi interfejs WAN w urządzeniu RED można skonfigurować na dwa opisane wcześniej sposoby. Aby działał jako interfejs przełączania awaryjnego lub do równoważenia obciążenia.

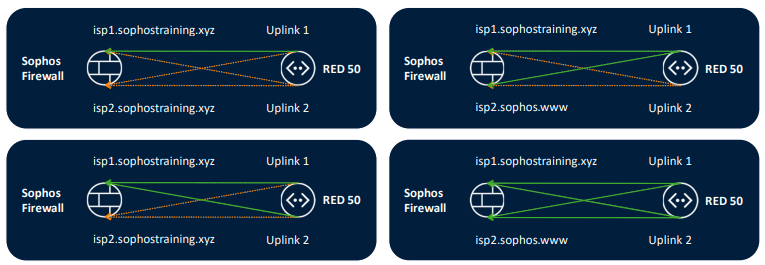

Oba łącza nadrzędne mogą być wykorzystane do równoważenia lub przełączania awaryjnego. Daje nam to możliwość wyróżnić cztery scenariusze w połączeniu z drugą nazwą hosta w zaporze Sophos. Zielone linie na powyższych diagramach przedstawiają łącza zrównoważone, a pomarańczowe linie przerywane to łącza awaryjne.

W pierwszym przykładzie drugie łącze nadrzędne RED i druga nazwa hosta Sophos Firewall są skonfigurowane do przełączania awaryjnego:

• Uplink 1 na RED łączy się z hostem 1 na zaporze Sophos.

• Jeśli to się nie powiedzie, Uplink 1 próbuje użyć nazwy hosta 2.

• Jeśli to się nie powiedzie, Uplink 2 spróbuje użyć nazwy hosta 1.

• Jeśli to się nie powiedzie, Uplink 2 spróbuje użyć nazwy hosta 2.

W drugim przykładzie drugie łącze nadrzędne RED jest skonfigurowane do przełączania awaryjnego, a nazwa drugiego hosta Sophos Firewall jest skonfigurowana do równoważenia:

• Połączenia między łączem Uplink 1 a nazwą hosta 1 i 2 są nawiązywane przy użyciu połączeń zrównoważonych.

• Jeśli oba te łącza zawiodą, Uplink 2 spróbuje połączyć się z hostami 1 i 2 oraz zrównoważyć połączenia.

W trzecim przykładzie drugie łącze nadrzędne RED jest skonfigurowane do równoważenia, a nazwa drugiego hosta Sophos Firewall jest skonfigurowana do przełączania awaryjnego:

• Połączenia są nawiązywane pomiędzy Uplink 1 i Hostname 1, a także Uplink 2 i Hostname 1. Połączenia Uplink są zrównoważone.

• Jeśli którekolwiek łącze nie powiedzie się, spróbuje użyć nazwy hosta 2.

W czwartym przykładzie drugie łącze nadrzędne RED i nazwa hosta drugiej zapory Sophos są skonfigurowane do równoważenia:

• Połączenia są nawiązywane pomiędzy Uplink 1 a nazwą hosta 1 i 2, a także pomiędzy Uplink 2 a nazwą hosta 1 i 2. Wszystkie połączenia są zrównoważone

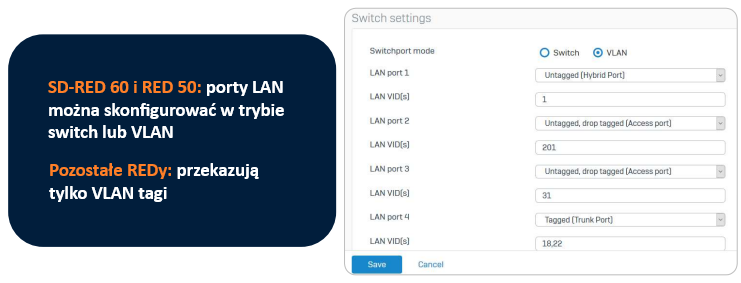

VLANy na SD-RED 60 i RED 50

Jedną z funkcjonalności, z jakiej administratorzy IT chętnie korzystają są VLANy. W sekcji Switch settings możesz zmienić tryb portu LAN pomiędzy Switch a VLAN. W trybie VLAN możesz a nawet powinieneś skonfigurować każdy z portów, gdyż domyślnie wszystkie są oznaczone jako Untagged.

Każdy port można skonfigurować tak, aby akceptował ruch typu Untagged lub Tagged. Druga opcja to aby akceptował ruch Untagged i odrzucał Tagged.

- W przypadku portów, które akceptują ruch Untagged, musimy określić single VLAN ID aby również kierować ruch.

- W przypadku portów, które akceptują ruch Tagged, możemy je skonfigurować tak, aby obsługiwały one wiele sieci VLAN.

Należy pamiętać, że VLANów nie można utworzyć na wszystkich modelach RED. Mowa tu o konfiguracji portów LAN SD-RED 20 lub RED 15 dla sieci VLAN, jednak możemy przekazywać znaczniki VLAN przez tunel RED, ponieważ działa on jak połączenie warstwy 2.

Jeśli masz pytania odnośnie urządzeń Sophos oraz ich konfiguracji, zapraszamy do kontaktu.