Kategoria - Poradnik

Szkolenie z Cyberbezpieczeństwa

Szkolenia on-site i online Nasze szkolenia z cyberbezpieczeństwa są dostosowywane do potrzeb klienta i mogą być realizowane zarówno w formie stacjonarnej (on-site), jak i zdalnej (online). Szkolenia mogą być wsparte ankietami przed i po kursie….

VIVE XR Elite Deluxe Pack

HTC VIVE producent okularów VR, udostępnia specjalny dodatek dla obecnie flagowego produktu VIVE XR Elite. VIVE XR Elite Deluxe Pack, o tym zestawie mowa, składa się z czterech nowych akcesoriów zaprojektowanych w celu zwiększenia ergonomii…

Szkolenie awareness cyberbezpieczeństwa z warsztatami: KAC i VR

W poniedziałek, 4 marca miałem przyjemność przeprowadzić szkolenie dla około 150 osób, pracowników jednej ze szkół wyższych w Lublinie. Tematyka naszych szkoleń typu „onsite” jest szczegółowo ustalana z osobami, które w danej organizacji odpowiadają za…

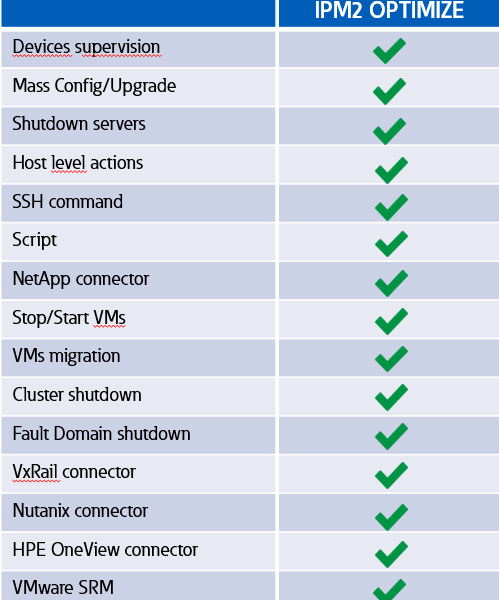

Zarządzanie UPS-ami z Eaton IPM

Intelligent Power Manager (IPM) od EATON to rozwiązanie pozwalające na monitorowanie i zarządzanie automatyzacją procesów w Twojej serwerowni. IPM instalowany jest na serwerze zarządzającym lokalnie w DataCenter lub w pojedynczej serwerowni. System monitoruje urządzenia zasilania…

Spear phishing – dobrze przygotowany i celowy phishing

Spear phishing to taktyka wykorzystywana do kradzieży poufnych danych. Czym jest Spear phishing można najlepiej poznać w pierwszym scenariuszu naszego szklenia #CompanyUnHacked. Spear phishing od zwykłych ataków phishingowych różni ją brak masowego charakteru. W tym…

Zapraszamy do odtworzenia meetup na YT odnośnie Dyrektywy NIS 2

📣 26 października 2023r odbył się bardzo ciekawy MEETUP, w którym udział wzięli Paweł Gruszecki, Beata Kwiatkowska, Paweł Mączka, Przemysław Kucharzewski i Krzysztof Konieczny. Spotkanie, w którym Sun Capital i szkolenia cyberbezpieczeństwa CompanyUnHacked reprezentował Krzysztof…

Trzy tryby wdrażania urządzeń RED od Sophos

Urządzenia Sophos typu RED (Remote Ethernet Device) zapewniają prosty sposób bezpiecznego łączenia zdalnych lokalizacji z siecią centralną. Wszystko to odbywa się poprzez utworzeniu tunelu na warstwie drugiej (warstwa łącza danych – data link layer). Instalacja…

Co nowego w SFOSv20?

Z przyjemnością pragniemy ogłosić wszystkim naszym czytelnikom, że Sophos w dniu wczorajszym ogłosił program wczesnego dostępu do nowej wersji systemu SFOSv20 operacyjnego dla Sophos Firewall. Nowy SFOSv20 wprowadza wiele nowych ulepszeń a co najważniejsze najczęściej…