Kategoria - Bezpieczeństwo IT

Cypherdog E-mail Encryption Business

Producent oprogramowania CypherDog oficjalnie przedstawił wersję Business produktu Cypherdog E-mail Encryption. Rozwiązanie opiera się o szyfrowanie asymetryczne, gdzie odszyfrowanie danych możliwe jest za pomocą klucza prywatnego odbiorcy. W całym procesie komunikacji nie występuje tzw. trzecia…

Oprogramowanie dla ochrony sygnalistów – część 2 – ranking systemów

Fundacja AVLab dla Cyberbezpieczeństwa przygotowała raport analizujący oprogramowanie dla ochrony sygnalistów. Przeanalizowano m.in. kwestie zgodności z dobrymi praktykami bezpieczeństwa i ochroną danych osobowych. Ranking obejmuje siedmiu czołowych producentów oprogramowania. Badanych było siedem kluczowych obszarów bezpieczeństwa.

Oprogramowanie do ochrony sygnalistów – część 1 – podstawowe założenia

Kim jest sygnalista ? i jakie korzyści przynosi raportowanie nieprawidłowości? Sygnalista to osoba, która zgłasza nieprawidłowości w firmie. Dzięki unijnej dyrektywie zgłoszenia te muszą następować za pośrednictwem bezpiecznego systemu, który gwarantuje pracownikom poufność. Kultura nowoczesnej…

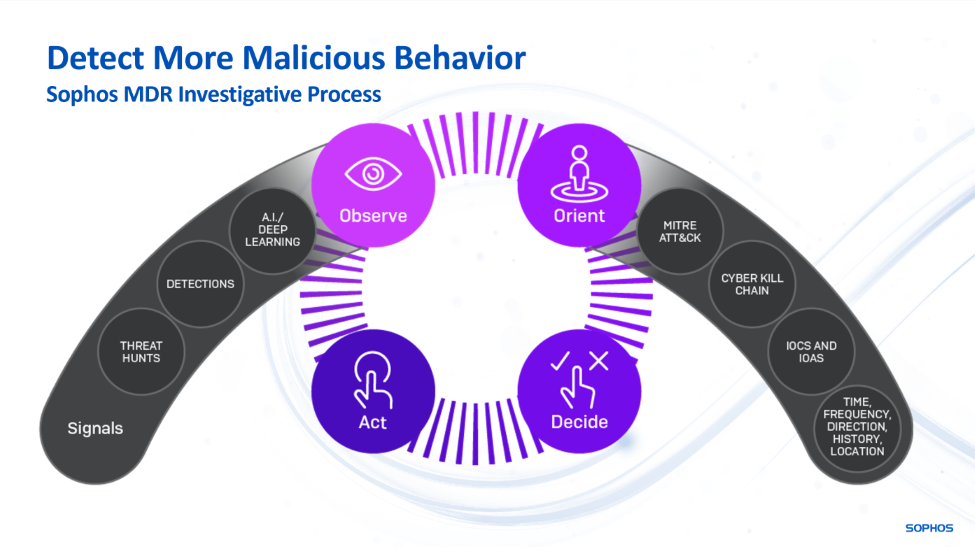

Sophos Threat Advisor – usługa dla firm korzystających z rozwiązań różnych vendorów

Czym jest Sophos Threat Advisor? to usługa nieustannego (24/7) monitorowania bezpieczeństwa Twojej sieci skierowana do firm korzystających z rozwiązań Sophosa oraz innych vendorów. zespół Sophos MDR (Managed Detection and Response) odpowiada za kontrolowanie bezpieczeństwa Twojej…

Sophos Central Intercept X Windows: Błąd instalacji z powodu komponentów SME64/EFW64

PROBLEM Instalacja oprogramowania Sophos kończy się błędem, a przyczyną są dwa komponenty: SME64 EFW64 Przy instalacji interaktywnej wyświetla się poniższe ostrzeżenie: Przy instalacji uruchamianej jako część sekwencji zadań, np. przez System Center Configuration Manager (SCCM),…

Dodatkowe rabaty na zakup Kerio Connect!

Poszukujesz prostego i jednocześnie stabilnego serwera poczty ? Produkt jest tak prosty że użytkownicy końcowi kont pocztowych Kerio Connect sami mogą skonfigurować swoje urządzenia bez konieczności angażowania w to dedykowanego administratora. A w przypadku zgubienia…

Promocja: Cypherdog + SpyWarrior

Dopiero dwa tygodni temu skończyła się promocja od CypherDog, a już nowa na horyzoncie! Zapewnij pełną ochronę swoich danych od momentu włączenia komputera do bezpiecznego wysłania wiadomości e-mail i załączników. Wybierz najlepsze rozwiązania na rynku, zaprojektowane…

Zbliża się EOL na wybrane produkty Sophosa – pomyśl o migracji !

Jak informowaliśmy w jednym z naszych wcześniejszych wpisów, w lipcu 2020r., Sophos ogłosił daty zakończenia sprzedaży i końca cyklu życia kilku produktów, przedstawiono wówczas również ścieżki migracji do bardziej zaawansowanych rozwiązań. Ten komunikat ma na…

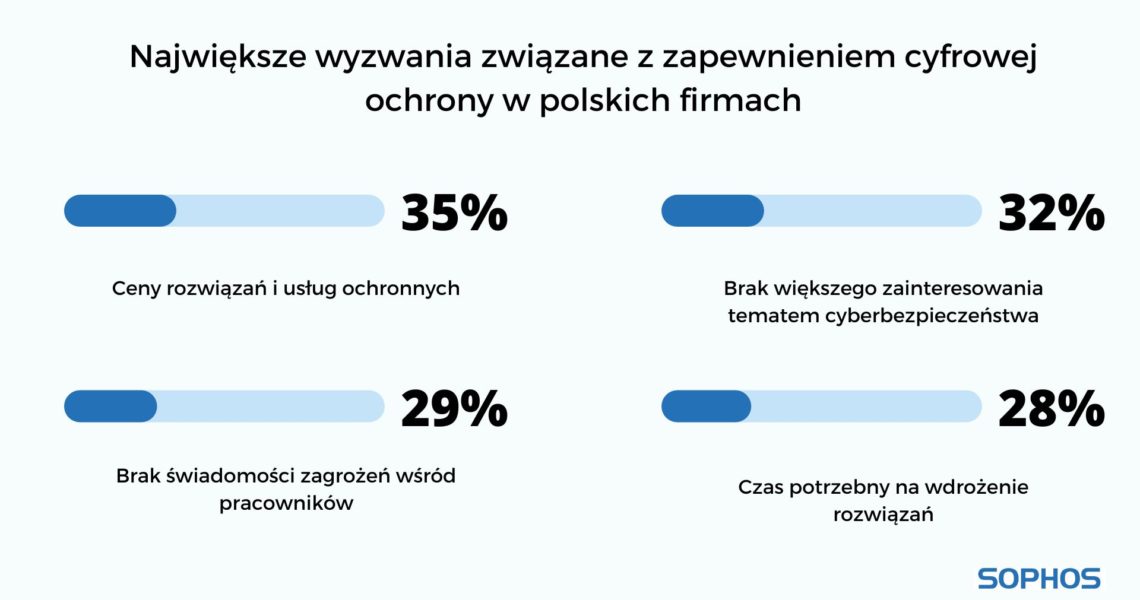

Obawy i wyzwania polskich firm związane z cyberbezpieczeństwem

W lipcu i sierpniu zeszłego roku niezależna agencja badawcza SW Research przeprowadziła badanie na zlecenie firmy Sophos, którego celem było określenie jakie są największe obawy i wyzwania firm z naszego regionu Europy, w kontekście cyberbezpieczeństwa….