Kategoria - Bezpieczeństwo IT

Sophos Firewall v19.5: zaprojektowany pod kątem wartości i wydajności

W obecnych czasach, kiedy każdy liczy koszty, bardzo ważne jest rozważenie jak produkt będzie funkcjonował w całym cyklu życia. Pandemia COVID 19 nauczyła nas wszystkich, że infrastruktura IT i nie tylko, musi pozwalać na łatwe…

WEBINAR: Cyberbezpieczeństwo w placówkach medycznych wg. Sophos

Sektor ochrony zdrowia jest nieustannie celem ataków cybernetycznych. Aż 66% organizacji świadczących usługi medyczne było ofiarą ransomware w ostatnim roku. To prawie dwukrotny wzrost w porównaniu z rokiem poprzednim. Sophos od lat pomaga w zapewnieniu…

9 miesięcy do osiągnięcia końca cyklu życia przez wybrane produkty Sophosa

W lipcu 2020, Sophos ogłosił daty zakończenia sprzedaży i końca cyklu życia kilku produktów, przedstawiono wówczas również ścieżki migracji do bardziej zaawansowanych rozwiązań. Ten komunikat ma na celu przypomnienieć, że wymienione poniżej produkty będą aktualizowane…

Grzywna w wysokości 4,9 mln dolarów za brak zapobiegania cyberatakom! Jak można było tego uniknąć?

Brytyjski organ nadzorujący przestrzeganie danych osobowych ukarał grupę budowlaną „Interserve” grzywną w wysokości 4,9 mln dolarów po cyberataku, który umożliwił hakerom kradzież danych osobowych i finansowych nawet 113 000 pracowników. Początkowy atak miał miejsce dwa…

Przypominamy o potrzebie aktualizacji Ice Warpa w celu uzyskania dostępu do aktualnej ochrony antywirusowej

Jak informowaliśmy Państwa już wcześniej, firma Ice Warp podjęła decyzję o odejściu od antywirusa firmy Kaspersky na rzecz ochrony gwarantowanej przez firmę Sophos. Sophos antywirus, dzięki wykorzystaniu technologii Genotype, na bardzo wczesnym etapie skutecznie wykrywa…

Sophos Endpoint i macOS Ventura – koniecznie przeczytaj

Właśnie dzisiaj, tj. 24 października 2022r., premierę ma nowy system operacyjny od Apple – macOS Ventura. Wraz z producentem zabezpieczeń Sophos chcemy poinformować naszych klientów o kilku znanych problemach z kompatybilnością – szczególnie istotnych, jeśli…

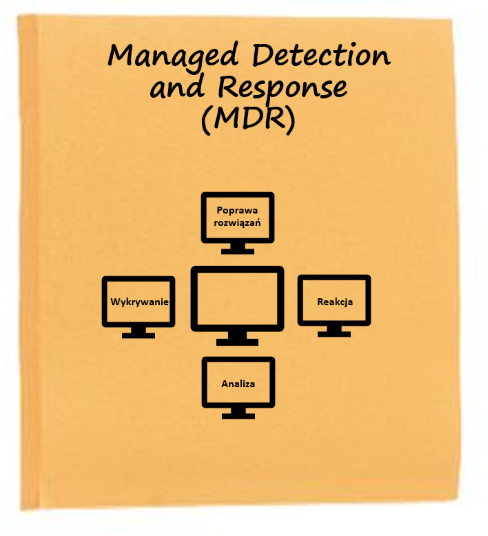

Co to jest MDR ? Bezpieczeństwo IT Nie TYLKO dla orłów

Szukając właściwych rozwiązań dla zabezpieczenia swojej organizacji, wiele osób, które na co dzień nie zajmuje się kwestiami związanymi z IT spotyka się z pojęciami, czy też skrótami, których znaczenia nie rozumie. Spośród szeregu rozwiązań dedykowanych…

Kerio Connect 10.0 Beta – nowa wersja tuż za rogiem

Pragniemy poinformować, że aktualnie trwają testy nowej wersji serwera pracy grupowej Kerio Connect. Kerio Connect 10.0 BETA, bo pod taką nazwą występuje wersja testowa, dostępny jest do pobrania w ramach GFI Insider Group. W nowej…

Przedłużenie promocji na zakup firewalla z serii XGS

Kup 3-letnią licencję Xstream Protection a otrzymasz 99% rabatu na urządzenie z serii XGS oraz 3- letni dostęp do modułu Web Server Protection (zabezpiecza działanie stron i aplikacji znajdujących się na Twoim serwerze). W pakiecie…