Posty otagowane "bezpieczeństwo IT"

Cyberbezpieczeństwo – podsumowanie 2023 roku: ewolucja zagrożeń, rozwój AI i wojna na Ukrainie

Ewolucja cyberzagrożeń w 2023 roku Krajobraz zagrożeń cybernetycznych nadal ewoluuje w kierunku bardziej skutecznych i bardziej szkodliwych ataków, które często mają miejsce na dużą skalę. Zgodnie z danymi Microsoftu; organizacje doświadczyły ogólnego wzrostu ataków ransomware…

EOL dla access pointów serii AP firmy Sophos

Jesteśmy zobowiązani zapowiedzieć nadchodzący koniec wsparcia dla access pointów serii AP firmy Sophos. Generacja tych access pointów będzie otrzymywać wsparcie jedynie do dnia 31 grudnia 2023 roku.

Company (Un)hacked rozpoczyna współpracę z Zebra Systems

Company (Un)hacked rozpoczyna współpracę z Zebra Systems, która od listopada 2023 roku stała się dystrybutorem naszej aplikacji Company (Un)hacked na terenie Czech, Słowacji, Rumunii a także na Bałkanach.

Pancernik 2023 czyli relacja z International IT Expo 2023

Pancernik 2023 czyli relacja z International IT Expo 2023 Wczoraj, na Stadionie Śląskim w Chorzowie, mieliśmy okazję uczestniczyć w jednym z najważniejszych wydarzeń w branży IT w Polsce – International IT Expo, znane również jako…

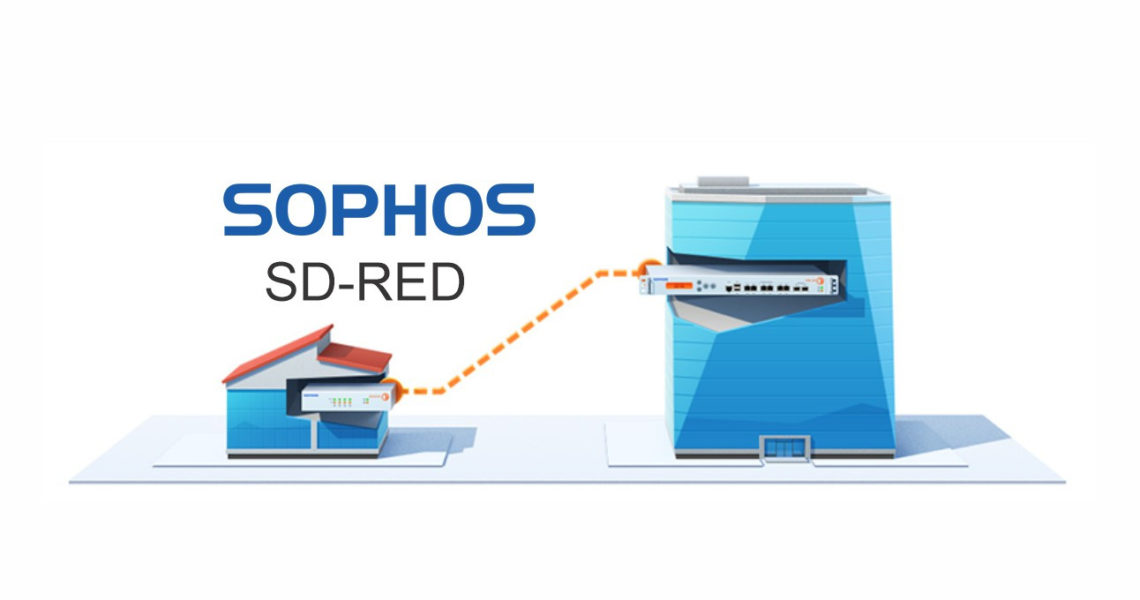

Trzy tryby wdrażania urządzeń RED od Sophos

Urządzenia Sophos typu RED (Remote Ethernet Device) zapewniają prosty sposób bezpiecznego łączenia zdalnych lokalizacji z siecią centralną. Wszystko to odbywa się poprzez utworzeniu tunelu na warstwie drugiej (warstwa łącza danych – data link layer). Instalacja…

Co nowego w SFOSv20?

Z przyjemnością pragniemy ogłosić wszystkim naszym czytelnikom, że Sophos w dniu wczorajszym ogłosił program wczesnego dostępu do nowej wersji systemu SFOSv20 operacyjnego dla Sophos Firewall. Nowy SFOSv20 wprowadza wiele nowych ulepszeń a co najważniejsze najczęściej…

Web Application Firewall – zapora dla aplikacji internetowych

Niemal wszystkie firmy w obecnych czasach korzystają z zapory sieciowej w obawie przed cyberprzestępcami i atakami na organizacje. Jest to naturalny zabieg mający na celu ochronę wewnętrznych serwerów oraz repozytoriów danych z poufnymi informacjami spółki….

SQL Injection – rodzaj ataku na bazy danych

SQL Injection to rodzaj ataku na bazy danych, który wykorzystuje lukę w zabezpieczeniach aplikacji internetowej. Aplikacja ta komunikuje się z bazą danych przy pomocy języka SQL. Niewłaściwie zabezpieczona aplikacja umożliwia atakującemu dostęp do bazy danych…

Security Case Study 2023 i testy CUH

13 września 2023 mieliśmy przyjemność wspierać naszego partnera, firmę Orion na kultowej i prestiżowej imprezie w branży IT. Security Case Study to obowiązkowa pozycja w kalendarzu wydarzeń cyberbezpieczeństwa w Polsce. Dzięki uprzejmości naszego warszawskiego partnera,…